Курсовая работа: Оценка защищенности информационных ресурсов и управление защитой информации

Раздел: Рефераты по информатике, программированию

Тип: курсовая работа

Выполнил: студент группы 03-432 Лазарев И.А.

Московский авиационный институт (Государственный Технический Университет)

Москва, 2009г.

Введение

Выбор темы «Оценка защищенности информационных ресурсов и управление защитой информации» объясняется ее актуальностью на данный момент времени развития высоких технологий, что в свою очередь, упрощает удаленный доступ к информации организаций с помощью специальных технических устройств. На протяжении всей истории одни тратили свою жизнь, силы и интеллект на создание новой техники, а другие – на противоправное их использование. Не стал исключением и компьютер.

Представители промышленных и финансовых структур западных стран отмечают, что общее усиление компьютерной преступности в бизнесе (особенно в кредитно-финансовой сфере) напрямую связано с такими характеристиками Интернета, как легкая подключаемость к этой сети и возможность анонимного выполнения тех или иных незаконных действий.

Информация всегда играла в жизни человека очень большую роль, но с середины 20-го века в результате социального прогресса и прорыва в развитии науки и техники роль информации неизмеримо возросла. В мире информация схожа с лавинообразным нарастанием массы, получившей название «информационного взрыва». Информация является основой для принятия управленческих решений.

Угрозы, исходящие из различных источников, будучи неподконтрольными со стороны предприятия, могут оказывать дестабилизирующее воздействие на его деятельность. Например, бездействие в сфере защиты информации может привести к нарушению коммерческих интересов организации, вплоть до нанесения ему невосполнимых экономических потерь; снижения деловой активности или способности организации выступать в качестве конкурирующей стороны на товарных рынках; лишение предприятия научно-технического приоритета в соответствующих областях его деятельности; потеря деловой репутации и т.д.

«Информация – это интеллектуальная собственность, товар, сведения. «Кто владеет информацией – тот владеет миром», - писал У. Черчилль. По данным журнала «Business-week» (США), утеря и хищение информации на фирме IBM за последние 10 лет оценивается в 1 млрд. долл. упущенной прибыли».

Одним словом, чтобы выжить организации необходимо как можно лучше обеспечить безопасность своей информации (о физических и юридических лицах, передовых технологиях, экономической и финансовой ситуации и т.д. и т.п.), которая является одним из условий конкурентной способности. Очевидно, что чем выше защита, тем выше выживаемость.

Цель курсовой работы – систематизация, закрепление, расширение и углубление теоретических и практических навыков самостоятельного анализа и обобщения накопленных знаний по теме «Оценка защищенности информационных ресурсов и управление защитой информации» дисциплины «Информационный Менеджмент».

Объектом анализа в данной курсовой работе выступает экономическая оценка ущерба реализации угроз информационной безопасности (анализ риска) на примере Альфа-банка.

Информационной базой для написания работы послужила периодическая и научная литература (см. «Список литературы»), а так же бескрайние просторы Интернета.

Методика исследования курсовой работы включает в себя ознакомление со всеми вопросами, связанными с соответствующими разделами, иллюстрирующими проблематику выбранной темы по дисциплине «Информационный Менеджмент». Основными этапами методики можно выделить поиск, изучение, закрепление на практике реальных организаций материала и анализ полученных данных.

Раздел 1. Понятие «защита информации»

1.1 Правовое обеспечение

Согласно Гражданскому кодексу Российской Федерации (ст. 139), действующему с 1 января 1995 г. «лица, незаконными методами получившие информацию, которая составляет служебную или коммерческую тайну, обязаны возместить причиненные убытки».

Регламент использования информационного пространства и защита информации от несанкционированного доступа отражены в Федеральном законе «Об информации, информатизации и защите информации» № 24-ФЗ от 20 февраля 1995 г. Необходимо раскрыть некоторые термины, взятые из вышеназванного закона:

«Информация - сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления;

информатизация - организационный социально - экономический и научно - технический процесс создания оптимальных условий для удовлетворения информационных потребностей и реализации прав граждан, органов государственной власти, органов местного самоуправления, организаций, общественных объединений на основе формирования и использования информационных ресурсов;

документированная информация (документ) - зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать;

информационные процессы - процессы сбора, обработки, накопления, хранения, поиска и распространения информации;

информационная система - организационно упорядоченная совокупность документов (массивов документов) и информационных технологий, в том числе с использованием средств вычислительной техники и связи, реализующих информационные процессы;

информационные ресурсы - отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах (библиотеках, архивах, фондах, банках данных, других информационных системах);

информация о гражданах (персональные данные) - сведения о фактах, событиях и обстоятельствах жизни гражданина, позволяющие идентифицировать его личность;

конфиденциальная информация - документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации;

средства обеспечения автоматизированных информационных систем и их технологий - программные, технические, лингвистические, правовые, организационные средства (программы для электронных вычислительных машин; средства вычислительной техники и связи; словари, тезаурусы и классификаторы; инструкции и методики; положения, уставы, должностные инструкции; схемы и их описания, другая эксплуатационная и сопроводительная документация), используемые или создаваемые при проектировании информационных систем и обеспечивающие их эксплуатацию;

собственник информационных ресурсов, информационных систем, технологий и средств их обеспечения - субъект, в полном объеме реализующий полномочия владения, пользования, распоряжения указанными объектами;

владелец информационных ресурсов, информационных систем, технологий и средств их обеспечения - субъект, осуществляющий владение и пользование указанными объектами и реализующий полномочия распоряжения в пределах, установленных Законом;

пользователь (потребитель) информации - субъект, обращающийся к информационной системе или посреднику за получением необходимой ему информации и пользующийся ею».

Необходимо также отметить, что защите подлежит любая документированная информация согласно Закона.

В следующем подразделе речь идет о предмете защиты информации, т.е. то, что необходимо защищать от внешних и внутренних угроз с целью эффективного использования информации организацией.

1.2 Информационные технологии

Мильнер Б. З. разделяет современные информационные технологии на три составляющие: аппарат управления, информационную систему организации и электронный бизнес. Подробное рассмотрение этих составляющих приведено ниже.

1.2.1 Аппарат управления

Основная роль любого аппарата управления (контора, офис) в обработке информации подобно промышленному предприятию, занимающемуся обработкой и производством материалов.

Получение информации аппаратом может происходить в различных формах, в таких же формах офис производит ее (данные, выдаваемые компьютером в электронной форме; устная информация, передаваемая по телефону, часто в электронной форме).

Между процессом получения и распространения информации аппарат выполняет ряд следующих действий, а именно: преобразование информации (например, информации о продажах в информацию о полученной прибыли и выполненной работе), объединение информации (например, информации о продажах с информацией о товарно-материальных запасах), накапливание информации (например, информации о продажах для составления отчетов о доходах различных периодов).

Как правило, аппарат управления производит и другую важную продукцию – решения, как местного и оперативного характера (наем и увольнение работников, изменение цен) и долгосрочного стратегического характера (расширение предприятия, инвестициями).

Таким образом, «аппарат управления – это «фабрики, обрабатывающие информацию», с выходом продукции двух типов: информации (данные, документы, устная информация) и решений (краткосрочных и долгосрочных). В отдельных случаях аппарат управления специализируется в одной из этих областей. К звеньям аппарата, производящим продукцию первого типа (информации), относятся: подразделения, которые занимаются подготовкой технических инструкций; бухгалтерия и финансовые подразделения; подразделения, подготавливающие информацию для общественности. К звеньям аппарата, основной продукцией которых является производство решений, относятся: подразделения по управлению производством; подразделения по управлению продажами; аппарат высшего руководства. Звенья аппарата, производящие продукцию и того и другого типа, включают: технические подразделения; офисы, занимающиеся кадровыми вопросами; маркетинговые подразделения.

Одной из задач, стоящей перед руководством такой «фабрики информации», является продуктивность, т.е. увеличение стоимости решений на единицу затрат (гармоничное сочетание числа решений, их качества и своевременности).

Оценить продуктивность довольно сложно. Определенный интерес представляет ранжирование информации, используемой в организациях в условиях рыночной экономики и названной интересом руководителей к деловой информации (см. приложение).

Нелишне рассмотреть техническое оснащение управленческой деятельности, которая может включать: оргтехнические блоки (компьютер совместно с оргтехникой) которыми укомплектованы практически все сотрудники от рядового до руководителя; программы, обеспечивающие взаимодействие человека и машины; коммуникационные сети, связывающие между собой и с центральными процессорами (сервер), а также с внешними источниками информации; устройства совместного пользования (электронные файлы, печатающие и сканирующие устройства, доступные всем оргтехническим блокам через линию связи (Интернет)).

Компоненты оргтехнического блока зачастую отличаются основными параметрами (объем физической памяти, диагональ монитора, оперативная память, скорость передачи данных по Интернету и т.д.) между рядовыми сотрудниками (клерками) и стоящими на позицию выше на иерархической лестнице специалистами и управляющими.

Эволюцию аппарата управления можно проследить, начиная с древних цивилизаций до наших дней. Более 150 лет назад картину офиса можно было описать приблизительно так: перо, чернильница, бухгалтерская книга, а средство связи – личный посыльный или пакетная служба. База для принятия решения – счета.

В четвертой четверти девятнадцатого века прогресс связан с появлением пишущей машинки на широком рынке. Но широкое распространение она получила с появлением телефона, телеграфа, телекса и телетайпа, а также с организации государственной почтовой системы и железных дорог. В результате чего значительно повысилась продуктивность аппарата управления и произошли изменения в аппарате организации управления и его функциях, т.е. создались предпосылки для развития современной бюрократичной организации, крупных корпораций, госорганов, потому что он обеспечивал их жизненно важной информацией и средствами для обработки документов.

В середине двадцатого века, после индустриальной революции, стали широко применяться электрические пишущие машинки с заменяемыми головками, копировальные устройства, работающие с ординарной бумагой, портативные диктофоны и факсимильные устройства. Оперативность передачи информации существенно повысилась, как и качество документов. Все эти нововведения повысили уровень делопроизводства. Продуктивность аппарата производства улучшилась.

Таким образом, с модернизацией технического оснащения аппарата управления повышается его продуктивность, и происходят изменения в организации управления и функциях.

1.2.2 Информационная система организации

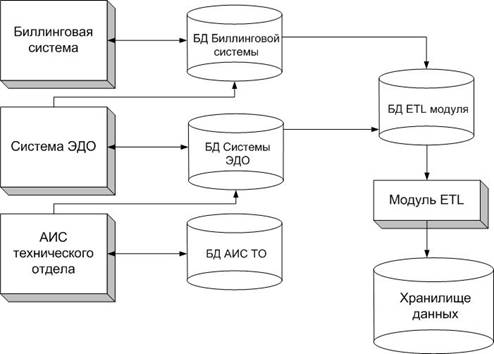

В настоящее время компании применяют информационные технологии для совершенствования методов работы, что влечет за собой изменение организационной структуры, разработка новой организационной взаимосвязи, которые ранее экономически были невозможны. Поэтому информационные технологии являются весьма перспективной и эффективной сферой для капиталовложений. Принципиальная схема построения и взаимодействия основных элементов современной информационной системы организации приведена на рис. 1.1.

В результате изменения в организации и технике управления под влиянием информационных технологий и автоматизированных офисов радикально меняются организация и техника обеспечения руководителя. Особое внимание уделяется массовой компьютеризации информационных систем, связанных с сетью банков данных. При этом работа по сбору, обработке и распространению информации осуществляется удобными интерфейсами все реже требующими специальной подготовки. Также существенно меняется техника хранения и обработки информации, автоматизируются системы принятия, упорядочения, хранения и передачи ее, в которых поддерживается чистота информационных каналов и не допускается неполнота информации, дублирование и ввод, рассчитанной на другие уровни управления.

Осуществляется автоматизация отдельных функций руководителя охватывающих производство, хозяйственную деятельность, организационно-технологические процессы и т.п., все большая часть работы при составлении планов доверяется компьютеру, в результате чего существенно повышается качество и четко согласуются планы для отдельных подсистем системы управления. Системы контроля также совершенствуются и, в некоторых случаях, дают возможность обнаружить отклонения от запланированного уровня с обнаружением причин возникновений этих отклонений.

Рис. 1.1. Современная информационная система организации.

Существенно изменяются и средства коммуникации, не считая обмена сообщениями через сеть. Особое значение приобретает система телекоммуникаций, которая дает возможность проведения заочных совещаний, видеоконференций, телемостов и т.п. (участники которых могут находиться в разных частях света), оперативной передачи информации. Соответственно меняются методы и техника коммуникационных отношений руководителей с подчиненными и вышестоящими органами управления.

Автоматизированный офис предъявляет новые требования к деловым качествам руководителей, среди которых – умение и навыки пользоваться сложной техникой управления, определять стратегию развития системы, руководить коллективом, мотивировать и направлять его деятельность в конструктивное русло, а также разрешать конфликты, оперативно реагировать на возникновение проблемных ситуаций, четко обосновывать принятые решения, своевременно доводить их до исполнителей.

«При обучении кадров большое внимание в настоящее время уделяется так называемым корпоративным системам, т.е. комплексным информационным системам управления предприятиями. Находясь на своем рабочем месте, управляющие получают необходимую информацию по новым изделиям, производству, поставкам, финансам, экономике и др. появление персональных компьютеров, которые могут быть подключены к другим ЭВМ, значительно расширило возможности использования баз данных конкретными пользователями для оперативного получения необходимой информации из больших ее массивов. Персональная ЭВМ дает возможность получать сопоставимые данные, отслеживать динамику изменения показателей, в том числе и графическом виде».

Анализируя развитие информационных сетей, становится понятно, что темпы развития происходят в геометрической прогрессии. Например, только в 70-х годах прошлого века компьютеры впервые стали использоваться в управлении организациями через терминалы, соединенными телефонными линиями с центральным компьютером. В 1980 - 1990-е годы цены на компьютеры постепенно снижались за счет быстрого развития микроэлектроники. Размеры также сокращались и появилась реальная возможность использовать их не только в каждом офисе, но и на каждом рабочем месте. Наряду с удешевлением компьютерной техники она становится более многофункциональной, мощной и эффективной.

Появление современного компьютера привело к дальнейшему изменению технического оснащения аппарата управления и рождению его нового типа - «электронного офиса», отличительной чертой перехода к которому является получение возможности использовать технику для обработки содержания информации.

Компьютер (в отличие от телефона, факсимильного аппарата, копировальной машины) меняет содержание поступающей в него информации в соответствии с программой. Это может трансформировать некоторые из видов деятельности, практических навыков и методов работников офиса любого уровня. В целом структура потоков информации и механизмов ее переработки анализа представлена на рис. 1.2.

|

Рис. 1.1. Современная информационная система организации.

Благодаря разнообразным информационным потокам каждое предприятие имеет возможность мгновенно узнавать о состоянии спроса и предложения, о других параметрах хозяйственной деятельности, ориентироваться на различных рынках (труда, сырья) и т.п. Таким образом, производство экономит расходы на персонал, занятый в промежуточных звеньях, складирования и т.д. Компьютеры, информационные сети, системы связи непосредственно влияют на протекание и интеграцию производственных, обслуживающих и технологических процессов в подразделениях предприятия и повышения конкурентоспособности.

Информационными сетями создаются реальные предпосылки для формирования целого ряда новых принципов управления в соответствии с изменениями внешней и внутренней сред предприятия. Например:

- возникновения равноправия между начальником и подчиненным;

- по возможности обеспечить всем сотрудникам иметь доступ к любой информации предприятия;

- разделение труда с образованием команд, работающих над определенным проектом, либо с определенным заказчиком или классом клиентов;

- целостность предприятия поддерживается за счет создания сети команд;

- работа ведется в реальном времени, параллельно в нескольких направлениях в интерактивно-коммуникационном виде;

- создаются технико-организационные условия для формирования удаленных звеньев, члены которых могут находиться в различных географических точках планеты.

По данным, которые приводит Мильнер Б. З. в соответствии с федеральной целевой программой «Электронная Россия» число компьютеров и объем информационного сервиса в стране к 2010 году вырастет в 5-6 раз. Число пользователей сети Интернет в России в 2000 году составляло 2.5 миллиона человек; по оценке специалистов к 2010 году достигнет 26.1 млн. человек. Плотность пользователей Интернета на 100 жителей в 2000 году составила 1.7%; по прогнозу к 2010 году составит до 17.9%.

«В ближайшие годы услуги передачи данных и доступа в Интернет будут самым быстро растущим сегментом рынка телекоммуникаций, прогнозирует замминистра информтехнологий и связи Дмитрий Милованцев. Если в 2004 г. объем Интернет-рынка составлял 30,7 млрд. руб., то в 2005 г. – уже 38, 5 млрд. руб., указывает он. В 2006 г. эта цифра достигла, по оценке министерства, 48,5 млрд. руб., а в 2008 г. – 74,6 млрд. руб., причем рост будет происходить в основном за счет услуг широкополосного доступа».

Использование информационных технологий, сети Интернет и всех видов сетевой организации, большого числа компьютерных программ не только не позволяет оперативно получать информацию и принимать управленческие решения, но и вызывает множество коренных организационных изменений, выражающихся в сокращении бюрократического аппарата, пересмотре традиционных взглядов на роль и механизм эффективной связи корпораций, открытии безграничных возможностей финансовых рынков, инвестировании, интеграции персонала. С Интернетом связаны диффузионизм знаний, их доступность в любой точке планеты, увеличение темпов роста производительности физического и умственного труда. Экономический и управленческий потенциал организации во все большей степени зависит от способности управляющих контролировать информацию, манипулировать ею, защищать ее и нацеливать ресурсы персонала в конструктивное русло.

1.2.3 Электронный бизнес

С развитием информационных технологий и расширением сферы использования сети Интернет растет влияние на управление компаниями благодаря появлению новых возможностей для привлечения и сбора денежных средств, распространения информации об опыте управления, методах принятия решений и т.п. мало того, Интернет ведет к глобальной финансовой трансформации (существенно снижается стоимость сбережений и заимствований; инвестиционный капитал дешевеет по мере получения людьми прямого доступа к рынкам; эффективно продвигаются заемщики и инвесторы на глобальные рынки). Скорость финансовых потоков увеличивается, меняются рынки капиталов, вся финансовая система становится более «понятной».

Каждая организация (и даже школьник – примечание автора) имеет возможность создать свой сайт в сети Интернет, который в свою очередь открывает новые возможности по многим направлениям деятельности компании, например: отслеживание статистики посещения сайта; создание мультимедийного имиджа; создание различных баз данных (заказчиков и поставщиков); осуществление электронных платежей; создание информационного бюро и т.д.

Использование на практике таких возможностей формирует новые модели ведения бизнеса, а вместе с ними и новые принципы управления им. В сети Интернет электронный бизнес осуществляется в виде продаж и закупок товаров и услуг, а также в других случаях, где используются средства автоматизации бизнеса и глобальные сети, проникающий во все сферы деловой активности благодаря безналичной электронной оплате товаров и услуг и применению глобальных сетей для проведения операций по всему миру. Интернет – новый рынок потребителей, наиболее быстро растущий за всю историю экономики.

«Под электронным бизнесом подразумеваются любые формы сделок, которые проводятся с помощью информационных сетей. Первые стандарты для проведения сделок электронного бизнеса появились еще в 1968 г. Формат, известный как Electronic Data Interchange (EDI), позволял компаниям технически осуществлять сделки и операции, но был слишком несовершенным и, главное, малораспространенным. Появление в 1994 г. браузера Netscape, позволяющего перемещаться по сети с помощью щелчка «мыши», изменило ситуацию. Теперь не обязательно быть программистом для выхода в сеть. В 1998 г. в США объем продаж предприятий, ведущих бизнес только в Интернете, стал сравним с продажами корпораций, не занимающихся электронной коммерцией. Компания Amazon.com преодолела барьер в 1 млрд. долларров годовых продаж».

Бизнес-модели предприятий электронной коммерции вместе с примерами представлены в таблице 1.1. Данные модели принято классифицировать по двум характеристикам: типам участников большинства сделок и способом получения прибыли предприятием электронного бизнеса (конечные потребители (customers) и компании (business)).

|

№ Модели |

Способ получения прибыли | Участники | ||

| С2С | В2С | В2В | ||

| 1 | Прямые продажи | Личные сайты | Интернет-магазины | Корпоративные сайты |

| Пример |

www.Cb.ru www.ashg.ru www.uportal.ucoz.ru |

Магазин 24×7.ru продает книги, игрушки, аудио- и видеопродукцию. Средняя посещаемость – 7 тыс. чел. в день. |

www.microsoft.com www.ICB.com |

|

| 2 | Посреднические услуги, % от операций | Интерент-аукционы | Торговые площадки | Электронные биржи |

| Пример | molotok.ru – ведущий Интернет-аукцион в России. В проекте ежедневно участвует 140 тыс. пользователей, предоставлено около 50 тыс. лотов; оборот аукциона – 800 тыс. долл. | torg.ru – обслуживает 3 тыс. посетителей в день. На ее сайте размещены 150 тыс. товаров от 150 интернет-магазинов; в день производятся покупки на 40 тыс. долл. | factura.ru – обслуживает более 1500 предприятий из 72 регионов России. Участники – поставщики, покупатели и банки. |

Табл. 1.1. Основные бизнес-модели предприятий электронной коммерции.

Способы получения прибыли предприятиями электронного бизнеса тоже делятся на два типа: от посреднических услуг и от прямых продаж.

Под термином В2В (business to business, 2 по англ. two и произносятся с частицей to одинаково) подразумеваются операции электронного бизнеса, в которых участвуют предприятия и компании. В этом сегменте обращаются товары и услуги, которые компании продают друг другу и конечным потребителям которыми они, в конечном счете, не являются.

Первая модель С2С «потребитель – потребитель» - это бизнес-модель, которая подразумевает получение прибыли от прямых продаж через личные Интернет-сайты, благо они позволяют их создателям распространять информацию, в том числе и коммерческого характера. Объем рынка таких продаж оценить невозможно.

Вторая модель С2С «потребитель – потребитель» - это бизнес-модель, ориентированная на получение прибыли от посреднических услуг, оказываемых в большинстве случаев физическими лицами. В связи с развитием электронных сетей, что послужило стимулятором для развития сервиса и бизнес-моделей, стали появляться виды бизнеса, основанные на посредничестве. В Интернете можно встретить много коммерческих рассылок, платных досок объявлений, а также компаний, занимающихся осуществлением электронных платежей и онлайн-аукционов (см. табл. 1.1).

Первая модель В2С «бизнес – потребитель» - это бизнес-модель, при которой участникам сделки являются компания, оказывающая услугу, и конечный потребитель. Здесь можно выделить наиболее часто встречающегося представителя этой модели – Интернет-магазиин. Достоинствами такого вида бизнеса можно назвать: экономия времени потребителем, возможность, невзирая на расстояние заказать практически любой товар, не выходя из дома.

Недостатки: затраты на поддержание программного обеспечения, развитие функциональности сайтов, схемы логистики без использования складских помещений не выдерживает конкуренции с традиционными торговыми системами.

Вторая модель В2С «бизнес – потребитель» - это бизнес-модель предприятия, получающего прибыль от посреднических услуг, оказываемых юридическим лицам, ориентированным на розничную продажу товаров конечному потребителю. Электронные торговые площадки – аналог гипермаркетов и рынков. Концепция таких предприятий проста – размещение товаров традиционных магазинов в электронной торговой системе. Следовательно, доход – платное размещение участков в торговой системе и получение процента со сделок, совершаемых на торговой площадке. Основные проблемы связаны с неразвитостью электронных платежей, необходимых для развития бизнес-модели.

Первая модель В2В «бизнес – бизнес» - это бизнес-модель, ориентированная на получение прибыли от прямых продаж юридическим лицам через корпоративный сайт. Представительство в Интернете – атрибут любой уважающей себя компании. Примеры моделей В2В, осуществляющих с помощью корпоративных сайтов – это прямые продажи товаров, услуг, работ компаниям-контрагентам и работа с дистрибьюторами (торговыми посредниками).

Вторая модель В2В «бизнес – бизнес» - это бизнес-модель предприятия, получающего прибыль от посреднических услуг, оказываемых юридическим лицам, ориентированным на оптовую продажу товаров или услуг другим юридическим лицам. В реализации этих моделей лидируют такие отрасли как нефтегазовая, металлургическая и машиностроительная отрасли. Электронные биржи (см. табл. 1.1) выступают как самостоятельные предприятия, не опирающиеся на поддержку и независимы от участников рынка, которыми являются отраслевые компании и фирмы. Электронные биржи предоставляют участникам бирж комплекса услуг, тем самым, уменьшая транзакционные издержки, связанные с услугами посредников. Менеджменту бирж вменяется в обязанности создание бизнес-сообщества в виртуальной среде.

Особенности организации и управления предприятиями электронного бизнеса

Все потребители товаров и услуг в этом виде бизнеса обязательно должны иметь доступ к электронным сетям, где находится целевая группа, на которую направлены усилия маркетологов. Использование статистики в электронном бизнесе также имеет большое значение т.к. позволяет узнать, с какой частотой пользователь посещает сайт, какие разделы его заинтересовали, какие действия он совершал и когда. С помощью такой информации можно добиться максимальной эффективности рекламы и адресовать ее конкретным пользователям, которые по некоторым признакам попадают в группу потенциальных потребителей. Таким образом, можно резюмировать о том, что у маркетологов, изучающих потребителей в Интернете или с его помощью арсенал инструментов и возможностей шире, чем у представителей традиционного маркетинга.

Основное преимущество Интернета как рекламного инструмента – интерактивность. Пользователем предлагается разыграть призы, подписаться на рассылку новостей и т. п. – так называемая обратная связь (feedback). В диалоге с потребителем можно использовать такое преимущество Интернета, как предоставление информации во всей полноте, подтвержденные полноценным набором сведений о продукте.

Нередко инструменты и взаимодействия субъектов права, используемые в сети Интернет вступают в противоречие с действующим законодательством, например, непонятно как можно определить юридический статус контракта, под юрисдикцию какой организации он попадает, какие должны быть налоги и таможенные сборы на продукт и как они. Не приходится говорить о таких «пороках» Интернета как порно-сайты, спам (рассылка рекламы без ведома и желания пользователя) и размещение на сайтах контрафактной аудио- видео- , печатной и программной продукции, с целью сбыта ее пользователям.

Предприятия электронного бизнеса используют, по сравнению с традиционными компаниями, более совершенную систему электронного документооборота и систематизирования данных о потребителях и контрагентах, что позитивно влияет на развитие бизнеса, динамику принятия решений, контроль за их исполнением.

Кадровая политика предприятий электронного бизнеса связана с высокой стоимостью услуг их персонала, способного обеспечить необходимый уровень поддержки предприятия, его развития. В настоящее время Интернет-компании полностью укомплектованы специалистами с высоким уровнем заработной платы в области электронной коммерции.

Электронные платежи делятся на две категории в зависимости от носителей информации – на основе карт и сетей. Первая категория – смарт-карты, т.е. карты, деньги на которые были внесены заранее, имеющие встроенный микропроцессор с записанным эквивалентом счета в банке (Visa, EC/MC). Вторая категория – сетевые деньги. Деньги поступают на виртуальный счет в результате предоплаты, но управление счетом осуществляется с помощью специального устройства, которое активируется после ввода пароля (кода). Примерами могут послужить CyberCash (США), PayCash и WebMoney в России. Неразвитость системы электронных платежей является следствием общей финансовой нестабильности и тормозит развитие электронного бизнеса в России.

Электронный бизнес – абсолютно другая форма деловых отношений, оказала серьезное воздействие на внутреннюю организацию и методы деятельности фирмы. Фирмы стали широко применять делегирование отдельных функций и даже частей бизнес-процесса сторонним организациям и лицам, более компетентным в отдельных вопросах, чем они сами. Во многих развитых странах из центрального офиса осуществляется контроль за множеством мелких предприятий, разбросанных по всему миру, тем самым, создавая гибкую производственно-сбытовую сеть, используя возможности глобальной сети – электронную почту, телеконференцию и другие возможности.

По мере глобализации сети Интернет ускоряется процесс внедрения инноваций и с ростом глобальных рынков новые идеи, технологии, методы быстро и беспрепятственно переходят все национальные границы и на первый план организации выступает способность ее быстро меняться и внедрять передовые технологии, используя современные рычаги управления во всех звеньях и на всех уровнях любой организации.

Подытоживая первый раздел, в котором подробно было разобрано понятие «защита информации» и стало предельно ясно, на что направлены действия охотников за информацией, желающих путем использования технических средств, краж, контактов с сотрудниками организации и другими способами завладеть так необходимыми им сведениями.

Зная структуру аппарата управления, информационной системы организации и особенности ведения электронного бизнеса можно без труда имея доступ к сети Интернет и, учитывая несерьезный подход персонала компании к обеспечению информационной безопасности, угрожать (вывод из строя, хищение, внесение специальных программ и др.) их экономической безопасности, т.е. пытаться закончить жизненный цикл компании в одном случае или из других побуждений (хулиганство и др.).

Последствия таких действий могут носить плачевный характер (см. введение) и, поэтому в следующем разделе речь идет о классификации информационных угроз и экономической оценки ущерба от их реализации.

Защита информации – это защищенность информационных систем, информационных ресурсов хозяйствующего субъекта, а также объектов его интеллектуальной собственности от внешних и внутренних угроз, затрудняющих эффективное использование информации и, в некоторых случаях приводящих к экономическому ущербу.

Раздел 2. Классификация информационных угроз и оценка ущерба от их реализации

2.1 Классификация информационных угроз

Классификация информационных угроз разделяется по субъектам (антропогенные, техногенные и стихийные) и объектам (классификация умышленных информационных угроз, отвечающая требованиям безопасности автоматизированных систем обработки информации (АСОИ) и представлена табл. 2.1).

«В классификации угроз безопасности информации по субъектам – источникам они могут подразделяться на три группы: антропогенные, техногенные и стихийные.

Группа антропогенных источников угроз представляется:

- криминальными структурами, рецидивистами и потенциальными преступниками;

- недобросовестными партнерами и конкурентами;

- персоналом предприятия (банка и его филиалов).

В свою очередь злоумышленные действия персонала предприятия можно разделить на четыре категории:

1) прерывание – прекращение обработки информации, например вследствие разрушения вычислительных средств. Такого рода действия могут иметь серьезные последствия для безопасности деятельности предприятия, даже если информация не подвергнется серьезным искажениям;

2) кража – чтение или копирование информации, хищение носителей информации с целью получения данных, которые могут быть использованы против интересов владельца (собственника) информации;

3) модификация информации – внесение в данные несанкционированных изменений, направленных на причинение ущерба владельцу (собственнику) информации;

4) разрушение данных – необратимое изменение информации, приводящее к невозможности ее использования.

К техногенным источникам относятся некачественные технические и программные средства обработки информации, средства связи, охраны, сигнализации, другие технические средства, применяемые в учреждении, а также глобальные техногенные угрозы (опасные производства, сети энерго -, водоснабжения, транспорт)».

Конечно, эти классификации не исчерпывают всей сложности проблемы распознания информационных угроз предприятия. Некоторые угрозы имеют латентный характер и последствия для организации могут быть катастрофическими, поэтому, серьезные организации никогда не скупятся на затраты, необходимые для защиты информации. Для того, чтобы определить затраты на вышеперечисленное мероприятие, необходимо произвести экономическую оценку ущерба от реализации информационных угроз на примере реальной организации (в данном случае Альфа-банк).

Табл. 2.1. Классификация информационных угроз.

| № п/п | Принцип классификации | Виды вероятных угроз |

| 1 | По цели воздействия на АСОИ |

- нарушение конфиденциальности информации; - нарушение целостности информации; - нарушение (частичное или полное) работоспособности АСОИ |

| 2 | По принципу воздействия на АСОИ |

- с использованием доступа субъекта системы к объекту угрозы - использование скрытых каналов |

| 3 | По характеру воздействия на АСОИ |

- активное воздействие; - пассивное воздействие (бездействие) |

| 4 | По причине появления используемой ошибки защиты |

- неадекватность политики безопасности реалиям АСОИ; - ошибки административного управления; - ошибки в алгоритмах и программах; - ошибки в реализации алгоритмов и программ |

| 5 | По способу воздействия на объект угрозы (при активном воздействии) |

- непосредственное воздействие на объект угрозы; - воздействие на систему разрешений; - опосредованное воздействие (через других пользователей); - «маскарад» (присвоение прав другого пользователя); - использование «вслепую» |

| 6 | По способу воздействия на АСОИ |

- в интерактивном режиме; - в пакетном режиме |

| 7 | По объекту угрозы |

- АСОИ в целом; - объекты АСОИ; - субъекты АСОИ; - каналы передачи данных, пакеты данных |

| 8 | По используемым средствам реализации угрозы |

- вирусы; - программные ловушки |

| 9 | По состоянию объекта угрозы |

- хранение данных; - передачи данных; - обработки данных |

2.2 Оценка ущерба от реализации информационных угроз анализ риска)

Объектом анализа в данной курсовой работе выступает Альфа-банк, поэтому необходимо отразить его основные характеристики, которые будут использоваться в нижеследующих расчетах.

Альфа-банк, основанный в 1991 году, семь последних лет остается крупнейшим частным банком России. «Успехами после кризиса 1998 года он во многом обязан основному владельцу Михаилу Фридману, который принимает самое активное участие в управлении банком, чего не скажешь о других владельцах «Альфа-Групп» - Германе Хане и Алексее Кузьмичеве, им в банке принадлежит 23% и 18% соответственно. Доля Фридмана – около 36%. Еще около 14% банка – в собственности президента Альфа-банка Петра Авена».

Активы банка – 230,3 млрд. руб., капитал – 30,6 млрд. руб., прибыль до налогообложения 2,6 млрд. руб., депозиты частных лиц – 36,8 млрд. руб., ставки по годовым депозитам на сумму до 100 000 руб. принесет 7,5%, а вклад свыше 1 млн. руб. – 9%, муниципальные облигации – 3,3 млрд. руб., корпоративные облигации – 8,5 млрд. руб., средства клиентов – 144,9 млрд. руб., доля срочных депозитов – 55,9%.

Под риском реализации угрозы информационной безопасности предприятия понимается вероятность свершения события, ведущего к нарушению режима его функционирования и экономическому ущербу (потерям). С оценкой степени риска связывается получение вероятностной оценки экономического ущерба, который может понести защищаемое предприятие в случае реализации информационной угрозы его безопасности:

R = PL,

где R – величина риска; P – вероятность реализации конкретной угрозы; L – ущерб от реализации этой угрозы.

Предлагаемый ниже подход к анализу риска позволит обосновать выбор эффективного варианта комплекса планируемых мероприятий, обеспечивающих защиту предприятия с допустимыми для его экономики значениями экономических потерь, т.е. с незначительными (допустимыми) изменениями параметров деятельности.

Первый этап – необходимо выбрать точку отсчета, от которой будут отмечаться достигнутые и прогнозные параметры деятельности (см. выше), как фиксированное состояние данной производственной системы, и все дальнейшие оценки динамики риска угроз ведутся от этого состояния.

Второй этап – определение аспектов деятельности, уязвимых в защищаемом объекте. В качестве примера этого этапа можно использовать таблицу 2.2, в которой отражается особенность реализации информационных угроз.

Третий этап – оценка вероятности проявления (частоты реализации) информационных угроз с использованием одного из методов (или их совокупности):

- эмпирической оценки числа проявлений угрозы за определенный период.

Табл. 2.2. Основные особенности реализации угроз информационной безопасности (применительно к АСОИ).

| Виды угроз | Объекты воздействия | |||

| Оборудование | Программы | Данные | Персонал | |

| Утечка информации |

Хищение носителей, подключение, несанкционирован- ное использование |

Несанк- ционированное копирование, перехват |

Хищение, копия, перехват | Разглашение халатность, передача сведений |

| Нарушение целостности информации |

Подключение, модификация, изменение режимов, несанкционирован- ное использование ресурсов |

Внедрение специальных программ | Искажение, модификация | Вербовка, подкуп |

| Нарушение работоспособности системы | Изменение режимов, вывод из строя, нарушение | Искажение, подмена, удаление | Удаление, искажение | Уход, физическое устранение |

- непосредственной регистрации проявлений угроз;

- оценки частоты проявления угроз по специальной таблице коэффициентов (см. приложение).

Четвертый этап – оценка величины потерь, ожидаемых в результате реализации информационной угрозы. Ожидаемые величины потерь следует рассматривать как некую функцию от уровня надежности применяемых в системе безопасности методов защиты.

Пятый этап – анализ возможных методов защиты с оценкой их стоимости и эффективности.

Стоимость метода защиты – величина совокупных затрат на его разработку, реализацию и эксплуатационные расходы.

Эффективность системы защиты – общая характеристика ее способности противостоять информационным угрозам предприятия и частный показатель эффективности системы защиты в целом.

Выбор одного из вариантов защиты информации должен соответствовать коэффициенту, отражающему соотношение «эффект/стоимость». За величину эффекта можно принять ущерб от реализации информационной угрозы, а стоимость, таким образом, выражает затраты на ее организацию и эксплуатацию.

Защита информации предполагает достижение определенного сочетания трех свойств: конфиденциальности, целостности и готовности.

Конфиденциальность информации понимается как засекреченная информация и предназначена для использования только допущенным к ней лицам. Целостность информации – на основе которой принимаются решения –должна быть достоверной и полной и защищена от возможных искажений. Готовность: информация предоставляется в подобающем ей виде соответствующим ей службам (структурам) в решении управленческих задач. Невыполнение хотя бы одного элемента будет означать уязвимость системы защиты, т.е. влиять на выживаемость организации.

Выживаемость организации с экономической точки зрения можно определить как финансовую устойчивость, т.е. состояние счетов организации, гарантирующее ее постоянную платежеспособность. Кризисное финансовое состояние означает вероятность банкротства организации.

Необходимо как можно лучше обеспечить защиту конфиденциальной информации при предельно допустимых затратах. Задачи защиты ставят с учетом оценки угроз от внешних (конкуренты, злоумышленники) и внутренних (отдельные работники с социально-психологическими или моральными проблемами) источников опасности.

«Количественную оценку угроз, исходящих из различных источников, производят применительно к потенциальным каналам несанкционированного распространения конфиденциальной информации, каждый из которых интерпретируется как вариант несанкционированного доступа к ней. Поэтому целесообразность организации защиты конфиденциальной информации будет определятся размерами потенциального ущерба, причиняемому предприятию утечкой (разглашением, утратой) конфиденциальной информации по каналам несанкционированного доступа.

Чаще всего затраты И на организацию защиты конфиденциальной информации принимают пропорционально размеру потенциального ущерба или упущенной выгоды предприятия от ее использования L:

И = kL,

где k – коэффициент, учитывающий допустимую величину затрат на организацию защиты конфиденциальной информации в долях от величины потенциального ущерба или упущенной выгоды (от 0,05 до 0,2).

При затруднении с оценкой размера упущенной выгоды L затраты на организацию защиты могут быть приняты пропорционально величине прибыли П, получаемой предприятием за счет использования конфиденциальной информации:

И = kП.

По мнению экспертов, если затраты на организацию защиты от информационных угроз L на предприятии составили менее 5% величины упущенной выгоды или прибыли за счет использования своей конфиденциальной информации, то оно рискует собственной экономической безопасностью. Если же они превышают 20% от этих величин, то целесообразно пересмотреть организацию (структуру средств) защиты конфиденциальной информации, чтобы сократить затраты на нее. <…>

По имеющимся оценкам, затраты на безопасность могут оказаться весьма значительными. Так, при эффективности защиты, близкой к единице (т.е. при расчетном сроке окупаемости инвестиций в комплекс защитных мер один год), и вероятности проявления угроз от 15 до 20% (примерно соответствует вероятности проявления на протяжении 5 лет имущественных угроз крупным коммерческим структурам) допустимые издержки на безопасность должны находиться в пределах от 15 до 19% активов предприятия».

Предположим, что Альфа-банк предполагает осуществить сделку с крупным предприятием выгода от которой банку составит 1 млрд. руб., то сумма средств на организацию конфиденциальной информации составит:

50 млн. руб. < затраты на организацию защиты < 200 млн. руб.

Допустимые издержки на безопасность = от 34,545 млрд. руб. до 43,757 млрд. руб.

Цель анализа риска состоит в выборе такой политики предприятия, которая позволит ему построить и реализовать оптимальный вариант собственной службы безопасности, речь о которой пойдет в третьем разделе.

Раздел 3. Стратегии служб безопасности в защите организаций от информационных угроз

3.1 Служба безопасности организации

Коммерческие предприятия на территории РФ вправе создавать независимо от организационно-правовых форм обособленные подразделения для осуществления охранно-сыскной деятельности в интересах собственной безопасности – службы безопасности.

В государственных структурах эти функции выполняют специальные службы. В области защиты информации, например, Государственная техническая комиссия при Президенте РФ (ГТК), ФАПСИ (Федеральное агентство правительственной связи и информации при Президенте РФ), ФСБ и т.д. В США – Совет по защите важнейших объектов инфраструктур, ФБР.

Рассмотрим службу безопасности (СБ) коммерческого объекта на примере Альфа-банка. Финансовая деятельность особенно нуждается в защите собственной конфиденциальной информации, обеспечиваемой техническими средствами безопасности (банк имеет подключение к Интернету, электронные торговые терминалы, множество документов в электронном виде, банкоматы и т.д.). Типовая структура службы безопасности крупного коммерческого банка представлена на рис. 3.1.

Различают программно-технические средства защиты:

- к классу технических средств относятся: средства физической защиты территорий; сети электропитания; аппаратные и аппаратно-программные средства управления доступом к персональным компьютерам, комбинированные устройства и системы;

- к программным средствам защиты относятся: проверка паролей, программы шифрования, цифровой подписи, средства антивирусной защиты, программы восстановления и резервного хранения.

Структурными подразделениями службы безопасности предприятия могут быть группы (отделения, отделы, службы) частных детективов и охранников, в том числе работников, проектирующих, монтирующих или эксплуатирующих средства охранно-пожарной сигнализации.

Типовые функции основных подразделений службы безопасности могут состоять в следующем:

Группа режима:

определяет перечень сведений, составляющих коммерческую тайну, осуществляет контроль за порядком засекречивания документов, периодически оценивает выходящие за пределы фирмы (объекты) документы и материалы на наличие служебных и конфиденциальных сведений;

разрабатывает положения и инструкции о порядке работы со служебной информацией и сведениями, составляющую коммерческую тайну;

организует и ведёт закрытое делопроизводство, учёт пользования, хранение и тиражирование документов с коммерческой тайной;

осуществляет только допуск персонала к работе с информацией, составляющей коммерческую тайну, разрабатывает и осуществляет проверки выполнения сотрудниками объекта нормативов работы с информацией различной категории важности;

участвует в работе по повышению квалификации персонала, работающего с документами и обрабатывающими различные категории информации;

организует и проводит изучение кандидатов для приёма на работу, связанную с допуском к информации различной категории;

обеспечивает физическую охрану руководителей фирмы, объектов с использованием соответствующих систем и средств, выявляет угрозы безопасности деятельности объекта, осуществляет защиту от угроз и их отражение;

при необходимости обеспечивает охрану отдельных лиц из числа персонала объекта и гостей.

Техническая группа:

- совместно с группой охраны участвует в обеспечении безопасности деятельности объекта (фирмы с помощью технических средств защиты – систем сигнализации, наблюдения, связи и т. п.);

- обеспечивает бесперебойную работу всех технических средств системы защиты объекта, осуществляет ремонт и настройку аппаратуры защиты, готовит и реализует предложения по повышению эффективности и совершенствованию технических средств защиты;

- планирует и выполняет мероприятия по специальной защите объекта и его помещений;

- по договорённости с руководством объекта обеспечивает работоспособность, настойку и ремонт различной техники и оборудования, используемых на объекте;

- осуществляет заказы, приобретение и установку различного рода технических средств по заданию руководства объекта.

Детективная группа:

- разрабатывает и проводит специальные мероприятия по изучению отдельных лиц из числа персонала объекта, клиентов фирмы и жителей ближайшего к объекту окружения, в действиях которых содержатся угрозы безопасности деятельности объекта (фирмы);

- осуществляет проверку кандидатов для приёма на работу в объект;

- по отдельным заданиям руководства разрабатывает и проводит специальные мероприятия в отношении фирм-конкурентов;

- поддерживает контакты с правоохранительными органами по всем вопросам обеспечения безопасности деятельности объекта (фирмы).

|

Рис. 3.1 Типовая структура службы безопасности коммерческого банка.

3.2 Обеспечение информационной безопасности организации

3.2.1 Технические средства защиты от подслушивания

Подслушивание – один из видов распространения информационной угрозы безопасности организации и коммерческой деятельности, заключающийся в несанкционированном съеме конфиденциальной информации следующими способами: подслушивание разговоров в помещении или автомашине с помощью предварительно установленных «радиожучков» или магнитофонов; контроль телефонных разговоров, телексных и телефаксных линий связи, радиотелефонов и радиостанций; дистанционный съем информации с различных технических средств, в первую очередь с мониторов и печатных устройств компьютеров и т.д.

Существенной преградой злоумышленника с прослушивающей аппаратурой является создание на объектах особой, защищенных от подслушивания, помещений для проведения заседаний правления, торговых переговоров и конфиденциальных бесед. Таким помещениям присваивается статус специальных, они оборудуются с учетом следующих требований: здание должно иметь круглосуточную охрану и систему сигнализации; если есть в помещении окна, то желательно, чтобы они не имели балконов и не выходили на соседние с объектов здания, а смотрели бы на внутренний двор или закрывались глухими ставнями; в помещении не должно быть радиоэлектронных устройств, компьютеров, телевизоров, магнитофонов; телефонная связь должна осуществляться особым образом.

3.2.2 Защита технических средств обработки информации

Объектом интереса злоумышленников являются не только деловые разговоры, но и технические средства обработки информации, такие как: копировальные аппараты, компьютеры и другая техника излучают различного рода сигналы (электромагнитные, акустические, вибрационные), которые можно принимать в соседнем с объектом здании и затем и читать затем обрабатываемую на этой технике информацию.

Защита технических средств обработки информации ведется в двух направлениях: выявление и устранение (или существенное ослабление) излучающих сигналов путем доработки самих технических средств; экранировка средств обработки информации и помещений, в которых они используются.

Работы по этим направлениям доступны только специалистам и требуют существенных финансовых и трудовых затрат.

Защита коммуникаций

Важным атрибутом деятельности организации является связь – телефонная, телефаксная, радиосвязь, специальная компьютерная. Коммуникации можно разделить на две группы: внешние и внутренние.

Защита внешних коммуникаций включает в себя:

- использование собственной аппаратуры электронного шифрования для телефаксной, компьютерной и телефонной связи при обмене конфиденциальной или важной информацией с партнерами и клиентами;

- использование платных государственных защищенных каналов связи;

- сокращение или исключение обсуждений по городским телефонам важных коммерческих вопросов, особенно при использовании беспроводных телефонных аппаратов.

Защита внутренних коммуникаций включает в себя:

- экранирование всех коммуникаций банка данных;

- установка датчиков сигнализации на места возможных посторонних подключений к коммуникациям банка данных;

- использование в качестве внутренней телефонной связи селекторов, не подключенных к городским телефонным каналам;

- периодический контроль внутренних коммуникаций специалистами службы технической защиты.

Безопасность в виртуальном пространстве

«По данным американских СМИ, 82% взломов компьютерных систем компаний и учреждений США осуществляют их собственные служащие (действующие либо бывшие) и подрядчики, работающие по контрактам. Примерно 6% вторжений в системы составляют действия организованной преступности в целях вымогательства и «отмывания» денег. Около 5% взломов совершают киберпреступники, занимающиеся похищением и продажей информации. Такой же процент в статистику взломов вносит компьютерная «деятельность» детей и подростков. Приблизительно 2% взломов осуществляют правительственные органы США, включая спецслужбы. <…>

Согласно данным социологического опроса, проведенного министерством юстиции США среди 120 крупнейших американских корпораций и банков, жертвами криминальных операций хакеров с кредитными карточками стали 96,6% опрошенных, мошенничеств с телефонами сотовой связи – 95,5%, преступлений с помощью средств телекоммуникаций, включая электронную почту, - 96,6%. Случаи несанкционированного доступа к секретным данным были зарегистрированы в 95% опрошенных организаций, незаконного копирования программ – в 91,2%».

Другие виды компьютерных преступлений представлены в приложении.

Мерами, служащими защитой от несанкционированного проникновения, хищения или любого другого использования конфиденциальной информации, могут послужить скрытое наблюдение за сотрудниками организации со стороны СБ; привлечение в качестве эксперта бывших или так называемых «этичных» хакеров (белошляпочников), которые предлагают на возмездной основе проверить на уязвимость компьютерные сети и системы организации, оказывают консультационные услуги; страхование коммерческих структур от компьютерных взломщиков.

Все вышеперечисленные меры не могут полностью защитить организацию от хакерских атак или несанкционированного съема информации на всей протяженности ее жизнедеятельности, т.к. компьютерные технологии стремительно развиваются и кибернетическая преступность приобретает все более изощренные формы и охватывает широкий спектр криминальной деятельности.

Что касается данных по России (киберпреступность), то, по мнению автора работы, будь они собраны и опубликованы оказались бы достаточно близки к приведенным по США.

Основным выводом к разделу можно отнести следующие рекомендации: организация, чтобы защитить свою конфиденциальную информацию должна иметь либо собственную службу безопасности или пользоваться услугами других предприятий, оказывающих безопасность различных видов деятельности; организация не должна экономить на технических средствах обнаружения и противодействия подслушивания, защиты технических средств обработки информации, коммуникаций и безопасности виртуального пространства. В противном случае организация рискует получить материальный, крупный материальный ущерб, вплоть до состояния банкротства.

Раздел 4. Аналитический раздел.

Объект управления: Служба информационной безопасности банка (подразделение службы безопасности банка «Альфа-банк»). Основной деятельность данного подразделения является защита конфиденциальной информации, которой располагает банк. Одна из мер такой защиты это грамотный подбор персонала и постоянный контроль его действий на территории банка, а временами и за ее пределами. Набор персонала (прием на работу), увольнение и даже смена должности – это все бизнес-процессы, которые можно связать со службой информационной безопасности банка. Во всех этих процессах как субъекты менеджмента фигурируют люди, а люди, как известно это довольно не стабильный носитель информации. Вот поэтому от служб безопасности банка, а именно службы информационной безопасности требуется постоянный контроль персонала, как новоприбывшего, так и уже уволенного. Управление и структуру службы безопасности модно рассмотреть на схеме 3.1 (выше).

Виды обеспечения службы информационной безопасности:

Техническое: Все рабочие места службы информационной безопасности должны быть обеспечены новейшими по мощностям персональными компьютерами, весь отдел должен быть обеспечен локальной сетью и выходом в интернет на большой скорости

Программное: Использование спецпрограмм, корпоративная ИС банка (разработанная специально для конкретного банка и его филиалов), использование сертифицированного лицензионного ПО (т.к. антивирусы, брандмауэры, браузеры)

HR обеспечение: Только отборный и качественный персонал тщательно проверенный службой безопасности банка и высшим руководством. В общем, просто так туда не попасть…

Раздел 5. Проектный раздел.

5.1 Постановка задачи.

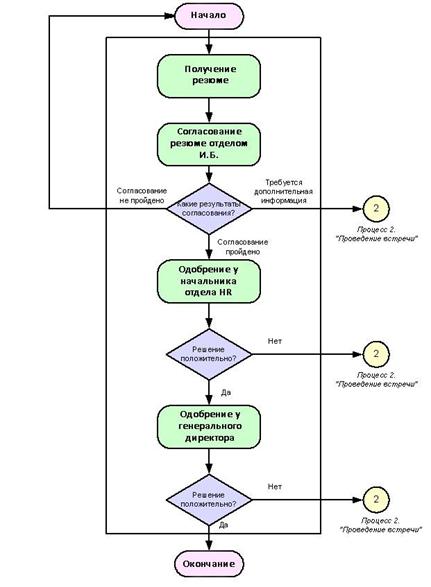

На предприятии появилось вакантное место, необходимо заполнить его квалифицированным сотрудником. Но есть вероятность, что приняв сотрудника на работу, предприятие получит информационную течь. Для этого отдел безопасности должен проверить резюме и личность сотрудника перед приемом на работу.

Задача: принять на работу квалифицированного сотрудника, который будет соблюдать правила конфиденциальности на предприятии.

5.2 Экономическая сущность задачи.

Цель – принять сотрудника на работу; вход – резюме, выход – обобренное резюме и трудовой договор; задача не периодична и выполняется по мере необходимости.

5.3 Архитектура задачи.

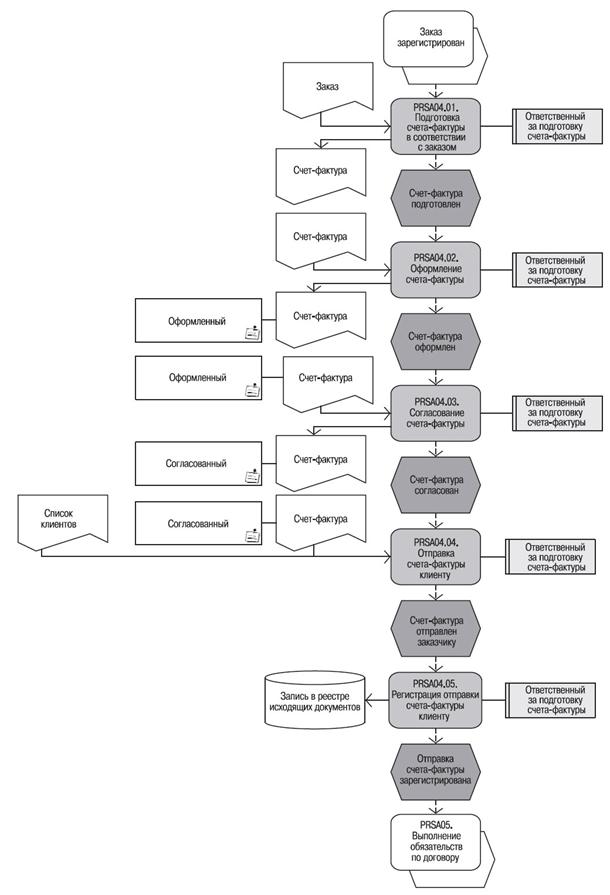

Рис. 5.3.1 Архитектура задачи

Для выполнения такого бизнес-процесса как прием сотрудника необходимо участие службы информационной безопасности банка, отдела HR (отдел кадров) и виза генерального директора. Так же необходим сотрудник-претендент и его резюме.

5.4 Описание метода решения задачи.

Задача решается по алгоритму бизнес-процесса показанному ниже на рисунке 5.6.1.

5.5 Информационное обеспечение подсистемы или задачи.

(Так как для приема сотрудника на работу и его проверки службой информационной безопасности банка никакой ИС не требуется, то приведу сравнение нескольких ERP систем)

Корпоративная информационная система (КИС) — управленческая идеология, объединяющая бизнес-стратегию и информационные технологии. Корпоративная информационная система — это масштабируемая система, предназначенная для комплексной автоматизации всех видов хозяйственной деятельности небольших и средних предприятий, в том числе корпораций, состоящих из группы компаний, требующих единого управления. Корпоративной Информационной Системой может считаться система, автоматизирующая более 80 % подразделений предприятия. Корпоративные информационные системы являются развитием систем для рабочих групп, они ориентированы на крупные компании и могут поддерживать территориально разнесенные узлы или сети. В основном они имеют иерархическую структуру из нескольких уровней. Для таких систем характерна архитектура клиент-сервер со специализацией серверов или же многоуровневая архитектура. При разработке таких систем могут использоваться те же серверы баз данных, что и при разработке групповых информационных систем. Однако в крупных информационных системах наибольшее распространение получили серверы Oracle, DB2 и Microsoft SQL Server.

AVARDA (до 2005 г. — «Мир торговли») — разработка российской софтверной компании Ansoft. Относятся к классу ERP-систем для торговли, охватывают торгово-складской, производственный и финансовый контуры деятельности оптовых и розничных компаний. Детально проработаны механизмы обмена данными в распределённых компаниях и холдингах. В рейтингах по количеству ERP-внедрений в торговле продукты AVARDA занимают 2 место в России[1]. Большинство инсталляций произведено в средних и крупных торговых компаниях, порядка 20 % проектов — в небольших компаниях, планирующих рост в краткосрочной перспективе. Продукты AVARDA реализуются непосредственно компанией Ansoft.

Линейка продуктов

Системы класса ERP для торговли

AVARDA.ERP — ERP-система для комплексной автоматизации торговых компаний. Функциональность системы позволяет автоматизировать оптовое и розничное направления торговли

AVARDA.RetailNetwork — ERP-решение для автоматизации розничных сетей. Поддерживает все современные форматы магазинов, от бутика до гипермаркета.

AVARDA.RetailNetwork for DIY — отраслевое ERP-решение для сетей магазинов и гипермаркетов строительных и отделочных материалов

Другие системы автоматизации

AVARDA.WMS — система управления складской логистикой

AVARDA.RPL — система обмена данными в распределённых компаниях

Технические характеристики

Операционная система для сервера БД: Linux или Windows

Операционная система для рабочих станций: Windows или Linux

СУБД: Firebird, InterBase

Архитектура системы: клиент/сервер

Технологии обмена с внешними системами: различные виды файлового обмена, XML, COM/DCOM и др.

Нагрузочные тестирования

Нагрузочные тестирования продуктов AVARDA проводятся на программно-аппаратном комплексе AVARDA.Emulator, созданном специалистами компании Ansoft. AVARDA.Emulator представляет собой локальную сеть из рабочих станций и серверов, и позволяет имитировать реальную работу предприятия в ERP-системе. Имитационный стенд AVARDA.Emulator постоянно функционирует в департаменте разработок и тестирования ПО компании Ansoft и предназначен для повышения качества разрабатываемого программного обеспечения. Регулярно AVARDA.Emulator используется для проведения публичных нагрузочных тестирований ERP-систем.

Публичные тестирования

2006 г. — Выставка Softool, публичное нагрузочное тестирование ERP-системы AVARDA. Имитация реальной работы системы в торговом холдинге. Параметры холдинга: 10 филиалов, 5000 отгрузок в сутки, база данных 120Гб., годовой оборот свыше 2 млрд евро

2007 г. — Выставка Softool, публичное нагрузочное тестирование ERP-системы AVARDA.RetailNetwork. Имитация реальной работы системы в розничной сети федерального масштаба. Параметры розничной сети: управляющая компания, 10 региональных офисов, 10 гипермаркетов, 50 супермаркетов, 500 минимаркетов, более 1000 одновременно работающих пользователей.

Система является платным коммерческим проектом.

ERP5 - ERP система с открытым исходным кодом - разрабатывается французской компанией Nexedi и распространяется по GPL лицензии.

Архитектура

ERP5 написана на языке Python и использует Zope в качестве application server. Так как клиентом является браузер, то ERP5 может легко использоваться как полнофункциональный интернет-магазин. Широкое применение Workflow в ERP5 позволяет наглядно автоматизировать бизнес-процессы и гибко настраивать права пользователей.

Бизнес-функционал

ERP5 состоит из модулей (Business Templates), каждый из которых расширяет бизнес-функционал системы в определенной области. Общее количество бизнес-модулей более 100. Для учета товарных остатков и создания каталогов используется модуль "Product data management", модуль "Trade" содержит необходимые документы и формы для учета закупок и продаж. Business Template "Accounting" позволяет вести бухгалтерский и управленческий учет, создавать отчеты и выставлять счета контрагентам. Для отражения отраслевых особенностей требуется установка специальных бизнес-модулей. Например модуль "Banking" позволяет использовать ERP5 в качестве операционной банковской системы, "Apparel" - используется для автоматизации компаний, производящих одежду и аксессуары. Для работы с ERP5 с помощью мобильных устройств создан модуль "Mobile".

Технические характеристики

Операционная система для сервера БД: Linux

Операционная система для рабочих станций: не важно

Архитектура системы: web-клиент/сервер

Интернационализация и локализация

Пользовательский интерфейс основан на UTF-8 и обеспечивает контекстный перевод. Внутри одной инсталляции могут использоваться несколько различных планов счетов, относящихся даже к разным странам. По умолчанию используется английский язык, доступны переводы на французский, японский, польский и русский.

Поддержка ERP5 в России

Русская локализация, мейл-листы на русском языке, зеркало исходников, пакеты для установки ERP5 для Debian/Ubuntu осуществляются компанией "Раскон".

5.6 Описание бизнес-процесса.

Рис. 5.6.1 Бизнес-процесс приема на работу.

Заключение

Информация всегда играла в жизни человека очень большую роль, но с середины 20-го века в результате социального прогресса и прорыва в развитии науки и техники роль информации неизмеримо возросла. Теперь, с усовершенствованием информационных технологий, можно не выходя из дома, а, только имея подключение к сети Интернет, совершать покупки, биржевые сделки и управлять персоналом организации.

Использование информационных технологий, сети Интернет и всех видов сетевой организации, большого числа компьютерных программ не только не позволяет оперативно получать информацию и принимать управленческие решения, но и вызывает множество коренных организационных изменений, выражающихся в сокращении бюрократического аппарата, пересмотре традиционных взглядов на роль и механизм эффективной связи корпораций, открытии безграничных возможностей финансовых рынков, инвестировании, интеграции персонала. С Интернетом связаны диффузионизм знаний, их доступность в любой точке планеты, увеличение темпов роста производительности физического и умственного труда. Экономический и управленческий потенциал организации во все большей степени зависит от способности управляющих контролировать информацию, манипулировать ею, защищать ее и нацеливать ресурсы персонала в конструктивное русло.

Электронный бизнес – абсолютно другая форма деловых отношений, оказала серьезное воздействие на внутреннюю организацию и методы деятельности фирмы. Фирмы стали широко применять делегирование отдельных функций и даже частей бизнес-процесса сторонним организациям и лицам, более компетентным в отдельных вопросах, чем они сами. Во многих развитых странах из центрального офиса осуществляется контроль за множеством мелких предприятий, разбросанных по всему миру, тем самым, создавая гибкую производственно-сбытовую сеть, используя возможности глобальной сети – электронную почту, телеконференцию и другие возможности.

Ахиллесова пята информационной безопасности множества организаций – компьютер, с использованием которого злоумышленники, имея доступ в глобальную сеть Интернет, совершают хулиганские, а чаще всего преступные действия, связанные с уничтожением, несанкционированным съемом с целью реализации или другими побуждениями информации и многое другое.

Угрозы, исходящие из различных источников, будучи неподконтрольными со стороны предприятия, могут оказывать дестабилизирующее воздействие на его деятельность. Например, бездействие в сфере защиты информации может привести к нарушению коммерческих интересов организации, вплоть до нанесения ему невосполнимых экономических потерь; снижения деловой активности или способности организации выступать в качестве конкурирующей стороны на товарных рынках; лишение предприятия научно-технического приоритета в соответствующих областях его деятельности; потеря деловой репутации и т.д.

Защита информации – это защищенность информационных систем, информационных ресурсов хозяйствующего субъекта, а также объектов его интеллектуальной собственности от внешних и внутренних угроз, затрудняющих эффективное использование информации и, в некоторых случаях приводящих к экономическому ущербу.

Выживаемость организации прямопропорционально зависит от качества защиты ее конфиденциальной информации. Поэтому руководство организации должно всеми силами противостоять различного рода угрозам, производить анализ риска организации.

Выживаемость организации с экономической точки зрения можно определить как финансовую устойчивость, т.е. состояние счетов организации, гарантирующее ее постоянную платежеспособность. Кризисное финансовое состояние означает вероятность банкротства организации.

Цель анализа риска состоит в выборе такой политики предприятия, которая позволит ему построить и реализовать оптимальный вариант собственной службы безопасности, т.е. обособленные подразделения для осуществления охранно-сыскной деятельности в интересах собственной безопасности.

В государственных структурах эти функции выполняют специальные службы. В области защиты информации, например, Государственная техническая комиссия при Президенте РФ (ГТК), ФАПСИ (Федеральное агентство правительственной связи и информации при Президенте РФ), ФСБ и т.д. В США – Совет по защите важнейших объектов инфраструктур, ФБР.

Организация, чтобы защитить свою конфиденциальную информацию должна иметь либо собственную службу безопасности или пользоваться услугами других предприятий, оказывающих безопасность различных видов деятельности; организация не должна экономить на технических средствах обнаружения и противодействия подслушивания, защиты технических средств обработки информации, коммуникаций и безопасности виртуального пространства. В противном случае организация рискует получить материальный, крупный материальный ущерб, вплоть до состояния банкротства.

«По оценкам экспертов, в странах «семерки» средний ущерб от одного компьютерного преступления (значительную часть их составляют злоупотребления в кредитно-финансовой сфере) достигает $450 тыс., а ежегодные потери в США и Западной Европе – соответственно $100 млрд. и $35 млрд. Несут убытки и российские коммерческие структуры, недооценивающие вопросы компьютерной (информационной) безопасности».

Вышеприведенные факты должны заставить задуматься руководство организаций в отношении всех аспектов противодействия угрозам информационной безопасности. Необходимо выделять необходимые денежные средства на обеспечение защиты телекоммуникаций, инженерных сетей; следить за выполнением своих обязанностей подчиненными (нередко они сами становятся авторами опасных деяний), привлекать в качестве специалистов по информационной защите организации только проверенных лиц; поддерживать заработную плату сотрудникам службы безопасности на достойном уровне (во избежание перехода сотрудников в организации конкурентов). Это далеко не полный список рекомендаций, которые могли бы уменьшить вероятность угроз, но, к сожалению, не упразднить их. На протяжении всей истории одни тратили свою жизнь, силы и интеллект на создание новой техники, а другие – на противоправное их использование. Не стал исключением и компьютер.

Данная курсовая работа при осуществлении практических задач управления может помочь ее автору при составлении специальных инструкций для персонала, имеющих отношение к конфиденциальной информации организации, а также при проведении первичного анализа риска организации, определения различного рода угроз информационной безопасности и способов их минимизации или предотвращения.

Список литературы

Калачанов В.Д., Кобко Л.И., Рыжко А.Л. «Основы применения программного инструментария для создания систем информационного менеджмента» – М., МАИ 2006.

«Гражданский кодекс Российской Федерации». – М., ИнтерГросс. 2006. – 384с.

ФЗ-№24 от 20 февраля 1995 г. «Об информации, информатизации и защите информации».

Белоус Ю., Витновская С., Цуканов И. Ведомости СПб.: 2006 - №62 (1589), 10 04. с. Б8.

Гусев В.С., Демин В.А., Соколицин А.С., Степашин С.В., Федотов А.В., Шульц В.Л. «Экономика и организация безопасности хозяйствующих субъектов», 2-е изд. – СПб.: Питер, 2004. – 288 с.

Мильнер Б. З. «Теория организации: Учебник». – 4-ое издание, перераб. и доп. – М.: ИНФРА-М, 2004. – 648 с.

Смирнов Э. А. «Основы теории организации: Учебное пособие для ВУЗов». – М.: Аудит, ЮНИТИ, 1998. – 375 с.

Форбс. Апрель № 04 (25). – М. с. 90 -107.

Приложение 1

Табл. 1 Интерес руководителей к деловой информации

| № п/п | Деловая информация |

№ п/п |

Деловая информация |

|

1 2 3 4 5 6 7 8 9 10 11 |

Надежность деловых партнеров Источники деловой информации Цены, ценообразование Хозяйственные договоры и споры, арбитраж Банки Инвестиционные компании Внешнеэкономическая деятельность Состояние кредитного рынка Состояние фондового рынка, рынка ценных бумаг Предприятия, фирмы (адреса, показатели работы) Состояние рынка недвижимости |

12 13 14 15 16 17 18 19 20 21 22 |

Коммерческое предложение Состояние товарного рынка, рынка услуг Иностранное участие в российской экономике Законодательство Выставки и ярмарки Предпринимательские объединения, ассоциации Результаты маркетинговых исследований Причины преобразований, санаций, ликвидации фирм Рекламные агентства Аудиторские фирмы Страховые компании, пенсионные фонды |

Приложение 2

Табл. 2 Анализ рисков угроз с использованием коэффициентов

| Частота проявления | Коэффициент |

| Более одного раза в день | 10 |

| Один раз в день | 9 |

| в три дня | 8 |

| в неделю | 7 |

| в две недели | 6 |

| в месяц | 5 |

| в четыре месяца | 4 |

| в год | 3 |

| в три года | 2 |

| Менее одного раза в три года | 1 |

Приложение 3

Табл. 3 Виды компьютерных преступлений (по данным американских спецслужб)

| № п/п | Виды преступлений |

| 1 | Хищение секретной информации из баз данных с целью ее последующей перепродажи либо внесения в информационные файлы изменений, искажающих смысл документов |

| 2 | Вымогательство и компьютерный терроризм: под угрозой уничтожения базы данных преступник требует выкуп |

| 3 | Распространение порнографии |

| 4 | Использование компьютерной связи в целях торговли наркотиками и подпольного игорного бизнеса |

| 5 | Мошенничество с частными коммуникационными линиями: несанкционированное подключение к компьютерным линиям связи и использование ими за счет владельца |

| 6 | Распространение через Интернет заведомо ложной информации, способной вызвать массовую панику |

| 7 | Мошенничество через Интернет: махинации с краденной собственностью, биржевые спекуляции, жульничество на инвестиционном рынке и т.п. |

| 8 | Хищения в системе финансовых учреждений |

| 9 | Незаконное копирование и сбыт программного обеспечения для ЭВМ |

| 10 | Мошенничество с кредитными карточками |

| 11 | Кражи комплектующих блоков ПЭВМ |

| 12 | Перехват и использование в криминальных целях беспроводных линий связи: радиосвязи, сотовой, спутниковой связи |

| 13 | Распространение компьютерных вирусов |

Дополнительное задание

Два бизнес-процесса

Логическая и концептуальная модели базы данных

Диаграмма классов

1 Бизнес-процессы

1.1 Бизнес-процесс кредитования:

1.2 Бизнес-процесс обработка и оформление заказа:

2 Логическая и концептуальная модели базы данных

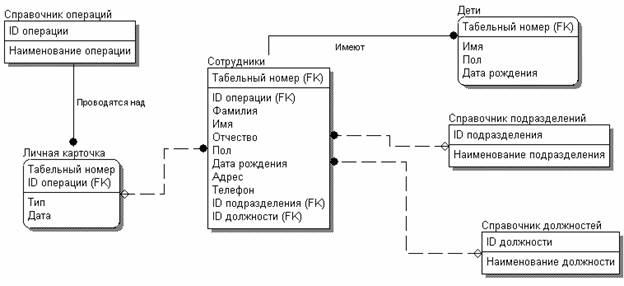

2.1 Логическая модель - отражает логические связи между элементами данных вне зависимости от их содержания и среды хранения. (рис 2.1.1)

Логическая модель данных может быть реляционной, иерархической или сетевой. Пользователям выделяются подмножества этой логической модели, называемые внешними моделями (в некоторых источниках их также называют подсхемами), отражающие их представления о предметной области. Внешняя модель соответствует представлениям, которые пользователи получают на основе логической модели, в то время как концептуальные требования отражают представления, которые пользователи первоначально желали иметь и которые легли в основу разработки концептуальной модели. Логическая модель отображается в физическую память, такую, как диск, лента или какой-либо другой носитель информации.

Рис. 2.1.1 Логическая модель БД по сотрудникам

2.2 Концептуальная модель - представляет объекты и их взаимосвязи без указания способов их физического хранения. (рис. 2.2.1)

Таким образом, концептуальная модель является, по существу, моделью предметной области. При проектировании концептуальной модели все усилия разработчика должны быть направлены в основном на структуризацию данных и выявление взаимосвязей между ними без рассмотрения особенностей реализации и вопросов эффективности обработки. Проектирование концептуальной модели основано на анализе решаемых на этом предприятии задач по обработке данных. Концептуальная модель включает описания объектов и их взаимосвязей, представляющих интерес в рассматриваемой предметной области и выявляемых в результате анализа данных. Здесь имеются в виду данные, используемые как в уже разработанных прикладных программах, так и в тех, которые только будут реализованы.

Концептуальная модель транслируется затем в модель данных, совместимую с выбранной СУБД. Возможно, что отраженные в концептуальной модели взаимосвязи между объектами окажутся впоследствии нереализуемыми средствами выбранной СУБД. Это потребует изменения концептуальной модели.

Рис. 2.2.1 Концептуальная модель

3 Диаграмма классов

Статическая структурная диаграмма, описывающая структуру системы, она демонстрирует классы системы, их атрибуты, методы и зависимости между классами.

Рис. 3.1 Диаграмма классов.

Примечания и заметки

| Документы и тайна | |

|