Курсовая работа: Разработка защиты на вход в компьютерную сеть

ЗАДАНИЕ

на курсовую работу

специальность: 6.160104 Защита информации в компьютерных системах и сетях

В компьютерной сети, циркулирует информация, имеющая уровень 2. В данной КС требуется обеспечить максимальную производительность сети, а также существует повышенное требование к обеспечению программной системы безопасности.

Необходимо разработать защиту на вход в компьютерную сеть таким образом, чтобы вход в систему на сервере производился с помощью смарт-карты, а вход в систему на рабочие станции – с помощью биометрии.

Также требуется обеспечить подключение КС к уже имеющейся ЛВС, размещенной в здании, удаленном от проектируемой ЛВС на расстоянии 0,6 км.

Главной задачей данной курсовой работы является проектирование и разработка системы защиты информации в КС, с учетом данных соответствующего варианта задания.

СПИСОК УСЛОВНЫХ СОКРАЩЕНИЙ

ДСТУ – державний стандарт України;

КЗ – контролируемая зона;

КС – компьютерная сеть;

ЛВС – локальная вычислительная сеть;

НД ТЗІ – нормативний документ з технічного захисту інформації;

ОС – операционная система;

ПК – персональный компьютер;

ПО – программное обеспечение.

DSL - Digital Subscriber Line (цифровая абонентская линия)

RAID - Redundant array of independent/inexpensive disks

SHDSL - Simmetric High Speed Digital Subscriber Line

СОДЕРЖАНИЕ

1. Характеристика КС как объекта защиты

1.1 Топология сети

1.2 Технология сети

1.3 Среда передачи данных

2. Характеристика предприятия Datalif

2.1 Легенда предприятия

2.2 Общая характеристика компьютерной сети

2.3 Модель нарушителя

2.4 Модель угроз

2.5 Программные средства по защите информации

2.5.1 Вход на рабочие станции

2.5.2 Вход на сервер

2.5.3 Антивирусная защита

ВЫВОД

ПЕРЕЧЕНЬ ССЫЛОК

ПРИЛОЖЕНИЕ А. План-схема компьютерной сети

ПРИЛОЖЕНИЕ Б. Цифровой носитель курсовой работы

ВВЕДЕНИЕ

Компьютерная сеть – система связи двух или более компьютеров и/или компьютерного оборудования (серверы, маршрутизаторы и другое оборудование). Для передачи информации могут быть использованы различные физические явления, как правило – различные виды электрических сигналов или электромагнитного излучения.

Локальная вычислительная сеть — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий

Защита информации в компьютерных сетях является одной из распространенных проблем в современных информационно-вычислительных системах.

Целью данной курсовой работы является разработка и внедрение системы защиты информации в компьютерной сети предприятия с использованием современных средств и методов защиты информации, разграничения доступа пользователей к информации, аутентификации субъектов.

защита информация компьютерная сеть

1. Характеристика КС как объекта защиты

1.1 Топология сети

Сетевая топология — способ описания конфигурации сети, схема расположения и соединения сетевых устройств. Существует множество способов соединения сетевых устройств, из них можно выделить пять базовых топологий: шина, кольцо, звезда, ячеистая топология и решётка. Остальные способы являются комбинациями базовых.[3]

Топология типа шина, представляет собой общий кабель (называемый шина или магистраль), к которому подсоединены все рабочие станции. На концах кабеля находятся терминаторы, для предотвращения отражения сигнала.

Кольцо́ — базовая топология компьютерной сети, в которой рабочие станции подключены последовательно друг к другу, образуя замкнутую сеть.

Ячеистая топология — базовая полносвязная топология компьютерной сети, в которой каждая рабочая станция сети соединяется со всеми другими рабочими станциями этой же сети.

Решётка — топология, в которой узлы образуют регулярную многомерную решетку. При этом каждое ребро решетки параллельно ее оси и соединяет два смежных узла вдоль этой оси.

Звезда́ — базовая топология компьютерной сети, в которой все компьютеры сети присоединены к центральному узлу (обычно сетевой концентратор), образуя физический сегмент сети. Подобный сегмент сети может функционировать как отдельно, так и в составе сложной сетевой топологии (как правило "дерево").[2]

При построении сети на рассматриваемом предприятии наиболее целесообразно выбрать топологию «звезда», т.к. использование звездообразной топологии позволяет обеспечить отдельное управление и поиск неисправностей для каждого соединения с рабочей станцией. Другим достоинством «звезды »является высокая производительность, так как при таком способе подключения в каждый момент времени все рабочие станции могут передавать данные в сеть. Также, в отличие от сетей с кольцевой топологией, звездообразные сети могут выдерживать отключение большого количества рабочих станций. Кроме того, звездообразные сети имеют серьезные преимущества с точки зрения безопасности в сравнении с сетями с шинной и кольцевой топологией. С помощью специального сетевого оборудования можно осуществить эффективную сегментцию и защитить поток данных каждой рабочей станции от прослушивания путем шифрования. Также преимущество этой топологии перед общей шиной - существенно большая надежность. Любые неприятности с кабелем касаются лишь того компьютера, к которому этот кабель присоединен, и только неисправность концентратора может вывести из строя всю сеть.

Достоинства

· выход из строя одной рабочей станции не отражается на работе всей сети в целом;

· хорошая масштабируемость сети;

· лёгкий поиск неисправностей и обрывов в сети;

· высокая производительность сети (при условии правильного проектирования);

· гибкие возможности администрирования.

Недостатки

· выход из строя центрального концентратора обернётся неработоспособностью сети (или сегмента сети) в целом;

·

для прокладки

сети зачастую требуется больше кабеля, чем для большинства других топологий;

для прокладки

сети зачастую требуется больше кабеля, чем для большинства других топологий;

конечное число рабочих станций в сети (или сегменте сети) ограничено количеством портов в центральном концентраторе.

1.2 Технология сети

Сетевая технология — это согласованный набор стандартных протоколов и программно-аппаратных средств, достаточный для построения вычислительной сети [4].

Важнейшей характеристикой обмена информацией в локальных сетях являются так называемые методы доступа (access methods), регламентирующие порядок, в котором рабочая станция получает доступ к сетевым ресурсам и может обмениваться данными.

Технология доступа Ethernet

Метод доступа Ethernet является методом множественного доступа с прослушиванием несущей и разрешением конфликтов, называемых коллизиями (CSMA/CD - Carter Sense Multiple Access with Collision Detection). Этот метод устанавливает следующий порядок: если рабочая станция хочет воспользоваться сетью для передачи данных, она сначала должна проверить состояние канала: начинать передачу станция может, если канал свободен. В процессе передачи станция продолжает прослушивание сети для обнаружения возможных конфликтов. Если возникает конфликт из-за того, что два узла попытаются занять канал, то обнаружившая конфликт интерфейсная плата, выдает в сеть специальный сигнал, и обе станции одновременно прекращают передачу. Принимающая станция отбрасывает частично принятое сообщение, а все рабочие станции, желающие передать сообщение, в течение некоторого, случайно выбранного промежутка времени выжидают, прежде чем начать сообщение [5].

Технология доступа ArcNet

Этот метод разработан фирмой Datapoint Corp. Он получил широкое распространение, в основном благодаря тому, что оборудование ArcNet дешевле, чем оборудование Ethernet или Token-Ring.

ArcNet используется в локальных сетях с топологией "звезда". Один из компьютеров создает специальный маркер (сообщение специального вида), который последовательно передается от одного компьютера к другому. Если станция желает передать сообщение другой станции, она должна дождаться маркера и добавить к нему сообщение, дополненное адресами отправителя и назначения. Когда пакет дойдет до станции назначения, сообщение будет "отцеплено" от маркера и передано станции [4].

Технология доступа хDSL

хDSL — семейство технологий, позволяющих значительно расширить пропускную способность абонентской линии местной телефонной сети путём использования эффективных линейных кодов и адаптивных методов коррекции искажений линии на основе современных достижений микроэлектроники и методов цифровой обработки сигнала.

В аббревиатуре xDSL символ «х» используется для обозначения первого символа в названии конкретной технологии, а DSL обозначает цифровую абонентскую линию DSL (англ. Digital Subscriber Line — цифровая абонентская линия; также есть другой вариант названия - Digital Subscriber Loop - цифровой абонентский шлейф). Технологии хDSL позволяют передавать данные со скоростями, значительно превышающими те скорости, которые доступны даже самым лучшим аналоговым и цифровым модемам.

Эти технологии поддерживают передачу голоса, высокоскоростную передачу данных и видеосигналов, создавая при этом значительные преимущества как для абонентов, так и для провайдеров.

Многие технологии хDSL позволяют совмещать высокоскоростную передачу данных и передачу голоса по одной и той же медной паре. Существующие типы технологий хDSL, различаются в основном по используемой форме модуляции и скорости передачи данных.

Службы xDSL разрабатывались для достижения определенных целей: они должны работать на существующих телефонных линиях, они не должны мешать работе различной аппаратуры абонента, такой как телефонный аппарат, факс и т. д., скорость работы должна быть выше теоретического предела в 56Кбит/сек., и наконец, они должны обеспечивать постоянное подключение.

К основным типам xDSL относятся ADSL, HDSL, IDSL, MSDSL, PDSL, RADSL, SDSL, SHDSL, UADSL, VDSL. Все эти технологии обеспечивают высокоскоростной цифровой доступ по абонентской телефонной линии. Существующие технологии xDSL разработаны для достижения определенных целей и удовлетворения определенных нужд рынка. Некоторые технологии xDSL являются оригинальными разработками, другие представляют собой просто теоретические модели, в то время как третьи уже стали широко используемыми стандартами. Основным различием данных технологий являются методы модуляции, используемые для кодирования данных.

SHDSL (Simmetric High Speed Digital Subscriber Line) - симметричная высокоскоростная цифровая абонентская линия, наиболее современный тип технологии DSL, нацелен прежде всего на обеспечение гарантированного качества обслуживания, то есть при заданной скорости и дальности передачи данных обеспечить уровень ошибок не хуже 10 -7 даже в самых неблагоприятных шумовых условиях.

Сравнительный анализ технологий xDSL

| Технология DSL |

Максимальная скорость (прием/передача) |

Максимальное расстояние | Количество телефонных пар | Основное применение |

| ADSL | 24 Мбит/с / 3,5 Мбит/с | 5,5 км | 1 | Доступ в Интернет, голос, видео, HDTV (ADSL2+) |

| IDSL | 144 кбит/с | 5,5 км | 1 | Передача данных |

| HDSL | 2 Мбит/с | 4,5 км | 2 | Объединение сетей, услуги E1 |

| SDSL | 2 Мбит/с | 3 км | 1 | Объединение сетей, услуги E1 |

| VDSL | 65 Мбит/с / 35 Мбит/с | 1,5 км на max. скорости | 1 | Объединение сетей, HDTV |

|

SHDSL |

Симметричная скорость приема и передачи до 2.3 Mбит/с | 7,5 км | 1 | Объединение сетей |

| UADSL | 1,5 Мбит/с / 384 кбит/с | 3,5 км на max. скорости | 1 | Доступ в Интернет, голос, видео |

Для организации доступа по SHDSL необходима выделенная линия (физическая двухпроводная линия). Скорость доступа при подключении по SHDSL определяется техническими характеристиками, протяжённостью конкретной линии связи и конкретной маркой модема, в среднем достижение полной скорости возможно на двухпроводных линиях протяженностью 1,5 км. при диаметре медного провода около 0,4 мм.

На данном предприятии выбрана технология SHDSL, которая имеет высокую производительность, и позволяют осуществлять как высокоскоростной доступ в Интернет, так и быструю и качественную передачу большого количества информации. Также, с помощью SHDSL технологии возможно не только получать информацию из Интернет, но и пользоваться IP-телефонией (городская, междугородняя, международная связь) и видеоконференцсвязью на необходимом расстоянии.

1.3 Среда передачи данных

Под средой передачи данных понимают физическую среду, по которой происходит передача сигналов, использующихся для представления информации.

Среды передачи данных можно разделить на кабельные и беспроводные среды. В любом случае взаимодействие осуществляется при помощи электромагнитных волн. Параметры и качество передачи данных определяются как характеристиками среды, так и свойствами сигнала. Для кабельных сред именно среда передачи накладывает основные ограничения на передаваемые данные [4].

Типичными и наиболее распространенными представителями среды передачи данных являются кабели.

При передаче данных по кабелю пропускная способность, выраженная в терминах скорости передач данных или полосы частот, существенно зависит от того, на какое расстояние и в каком окружении (по двухточечной линии или по локальной сети) передаются данные. Чаще всего кабельные среды используются для передачи данных на большие расстояния, а также в локальных сетях.

При создании сети передачи данных выбор осуществляется из следующих основных видов кабелей: витая пара, коаксиальный кабель и оптоволокно.

Витая пара является самой дешевой и распространенной средой передачи данных. Состоит из двух изолированных медных проводов, свитых друг с другом. Витая пара представляет собой один канал связи. Обычно несколько витых пар объединяются в кабель, обернутый в плотную защитную оболочку. В средствах передачи на большие расстояния кабели

могут состоять из сотен витых пар. Витые пары одного кабеля обычно скручены с разным шагом. Скручивание осуществляется для уменьшения внешних наводок (наводок от внешних источников) и перекрестных наводок (наводок от одного проводника другому проводнику из одной и той же

пары). В настоящее время витая пара является наиболее распространенной средой передачи аналоговых и цифровых сигналов. Несмотря на то, что существует несколько типов витой пары, экранированная (STP) и неэкранированная (UTP) являются самыми важными. При этом кабель UTP не содержит никаких экранов, а кабель STP может иметь экран вокруг каждой витой пары и, в дополнение к этому, еще один экран, охватывающий все витые пары. Применение экрана позволяет повысить помехоустойчивость [5].

Подобно витой паре коаксиальный кабель состоит из двух проводников, но их конструкция отличается от витой пары. Благодаря этому коаксиальный кабель может работать в более широком диапазоне частот. Коаксиальный кабель состоит из пустотелого внешнего цилиндрического проводника, внутри которого расположен внутренний провод. Внутренний проводник удерживается на месте благодаря либо изолирующим кольцам, установленным с равными интервалами, либо сплошному диэлектрику. Внешний проводник покрывается оболочкой или экранной. Коаксиальный кабель обладает широкой полосой пропускания; это означает, что в ней можно организовать передачу трафика на высоких скоростях. Он также устойчив к электромагнитным помехам (по сравнению с витой парой) и способен передавать сигналы на большое расстояние.

Основными областями его применения являются: передача телесигналов, междугородняя и международная телефония, короткие компьютерные каналы связи, локальные сети.

Оптическое волокно – это тонкая нить из стекла или иного прозрачного материала (от 2 до 125 мкм в диаметре), по которому распространяется сигнал, преобразованный в световой луч. Действие оптоволокна основано на принципе полного внутреннего отражения. Для изготовления оптического волокна используются разного рода стекла и пластмассы. Оптоволоконный кабель имеет огромную ширину полосы пропускания и может пересылать голосовые сигналы, видеосигналы и

сигналы данных на очень большие расстояния. В связи с тем, что такой кабель для передачи данных использует световые импульсы, а не электричество, он оказывается невосприимчивым к электромагнитным помехам. Отличительной особенностью оптоволоконного кабеля является также то, что он обеспечивает более высокую безопасность информации, чем медный кабель. К недостаткам волоконно-оптического кабеля следует отнести высокую стоимость. Волоконно-оптический кабель бывает одномодовым и многомодовым [4].

Одномодовый кабель имеет меньший диаметр световода (5-10 мкм) и допускает только прямолинейное распространение светового излучения (по центральной моде). В стержне многомодового кабеля свет может распространяться не только прямолинейно (по нескольким модам). Чем больше мод, тем уже пропускная способность кабеля. Стержень и оболочка многомодового кабеля могут быть изготовлены из стекла или пластика, в то время как у одномодового - только из стекла. Для одномодового кабеля источником света является лазер, для многомодового - светодиод. Одномодовый кабель обладает наилучшими характеристиками, но и является самым дорогим [5].

Для данного предприятия в качестве среды передачи данных будет использоваться внешний армированный оптико-волоконный кабель с металлическим центральным силовым элементом и одномодовым оптическим волокном потому, что он устойчив к разным температурам от

-50 oС до +70 oС и хорошо подходит в сетях дальней связи.

защита информация в компьютерная сеть

2. Характеристика предприятия Datalife

2.1 Легенда предприятия

Предприятие «Datalife» предоставляет услуги по восстановлению информации с поврежденных носителей.

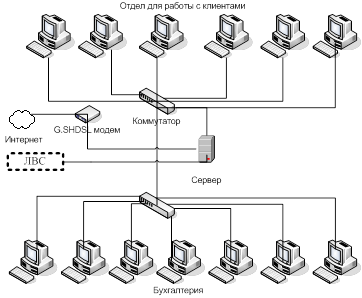

Штат сотрудников: уборщица, охрана (2 человека), бухгалтерия (7 человек), отдел для работы с клиентами (6 человек), директор, системный администратор. Время работы предприятия: 10:00–18:00, время работы уборщицы: 9:00–10:00. Охранники работают посменно.

Контролируемая зона, на которой исключено неконтролируемое пребывание посторонних лиц, представлена стенами охраняемого здания. Предприятие находится в одноэтажном здании. В помещении осуществляется круглосуточная охрана. Здание находится на перекрестке двух улиц.Внутри здания находится пост охраны. Пост оборудован системой видеонаблюдения и охранно-пожарной сигнализацией. Возможность парковки транспортных средств существует на расстоянии 25 метров от КЗ, со стороны проезжей части.

Здание имеет металлические входные двери. Внутри двери заполнены стекловатой, снаружи обчинены декоративным пластиком. Потолок и внешние стены – железобетонные. Внутренние стены – кирпичные. Окна металлопластиковые с тройным стеклопакетом. Ключи от замков находятся у охранника. Электропитание осуществляется от распределительного щитка, который находится в помещении здания и подключенный к трансформаторной подстанции, которая находится за пределами КЗ (600 м от здания).

Доступ к распределительному щитку защищен с помощью решетки под замком. Распределительный щиток находится в коридоре. Заземление реализовано защитным занулением через распределительный щиток.

2.2 Общая характеристика компьютерной сети

Компьютеры на предприятии объединены в сеть по топологии «звезда». Центральным элементом, к которому подключены все машины, является коммутатор, расположенный в серверной. Доступ к серверу имеет директор и все бухгалтерия.

Передача данных производится по технологии DSL вида SHDSL, при помощи оптико-волоконного кабеля.

Выбранная технология, топология (с надлежащим оборудованием – коммутатор) и среда передач в целом обеспечивают максимальную производительность компьютерной сети.

На персональные компьютеры установлена операционная система Microsoft Windows XP Professional SP3, на сервере – Windows Server 2003.

В приемной, бухгалтерии, кабинете директора находятся по одному принтеру и сканеру. В серверной расположен G.SHDSL модем, обеспечивающий всей сети выход в Internet.

Подключение к удаленной ЛВС с файловым сервером производится с помощью оптоволоконного кабеля. Вход на сервер производится с помощью контактной смарт-карты.

Доступ к компьютерам сотрудников предприятия осуществляется с помощью биометрии.

На территории предприятии циркулирует как открытая информация (доступ к которой имеют все сотрудники предприятия), так и конфиденциальная информация (доступ к которой имеют определенные лица). Вся информация хранится как на бумажных носителях, так и в электронном виде на сервере системного администратора.

К открытой информации относятся следующие данные:

· информация о предприятии и роде его деятельности;

· информация о виде предоставляемых услуг и их стоимости;

· информация по всем формам государственной отчетности;

· сведения, необходимые для проверки исчисления и уплаты налогов и других обязательных платежей;

· сведения о численности и составе работающих, их заработной плате в целом, по профессиям и должностями, а также информация о наличии свободных рабочих мест;

· документы об уплате налогов и обязательных платежей;

· правила и нормы, регламентирующие порядок работы сотрудников предприятия.

Права на обработку (удаление, добавление, изменение, запись и т. д.) этих данных имеют секретарь, администраторы и бухгалтера в зависимости от тематики данной информации.

Информацией с ограниченным доступом на предприятии являются:

· сведения о сотрудниках предприятия;

· сведения о заказах и их заказчиках;

· информация, восстановленная с носителей клиентов;

· сведения о закупках оборудования;

· сведения о денежных платежах.

Доступ к ним возможен только в соответствии со своими служебными полномочиями или по разрешению директора.

В общем виде информация со всех компьютеров предприятия поступает и хранится на сервере у системного администратора. Доступ разграничивает системный администратор после утверждения руководителем предприятия.

2.3 Модель нарушителя

Типы злоумышленников, которые намеренно или случайно, действием или бездействием способны нанести ущерб информационной системе предприятия классифицированы по категориям и представлены в виде таблицы 2.1

Вероятность реализации угроз, которые могут нанести каждый из выделенных групп злоумышленников, ранжирована по 5-бальной шкале: I - низкая; II – незначительная; III – средняя; IV – весомая; V - высокая.

|

Обозна- чение |

Категория (тип) нарушителя | Уровень угрозы |

| Внутренние | ||

| А1 | Технический персонал, обслуживающий строения и помещения | I |

| А2 | Персонал, который обслуживает технические средства | II |

| А3 | Пользователи, работающие с секретной информацией | IV |

| А4 | Пользователи, не имеющие доступа к секретной информации | III |

| А5 | Администратор | IV |

| Внешние | ||

| В1 | Подрядчики, нанятые на выполнение тех или иных работ | III |

| В2 | Сотрудники спецслужб или лица, действующие по их заданию | V |

| В3 | Любые лица, находящиеся за пределами контролируемой зоны | I |

| В4 | Посетители | II |

| В5 | Квалифицированные хакеры | IV |

Таблица 2.2 – Модель нарушителя

2.4 Модель угроз

Под угрозой понимается потенциально существующая возможность случайного или преднамеренного действия, в результате которого могут быть нарушены основные свойства информации и систем ее обработки: доступность, целостность и конфиденциальность.

Идентификация возможных опасностей, угрожающих обследуемой информационной системе, представлена в виде таблицы 2.2 приведенной ниже, где оценка ожидаемых убытков:

I – Безрисковая зона – область, в которой случайные убытки не ожидаются.

II – Зона допустимого риска – область, в пределах которой сохраняется экономическая целесообразность предпринимательской деятельности, то есть случайные убытки могут иметь место, но они меньше предполагаемой прибыли от предпринимательской деятельности.

III – Зона критического риска – область, с возможностью убытков, которые превышают величину (объем) ожидаемых доходов, вплоть до величины полной выручки от предпринимательской деятельности.

IV – Зона катастрофического риска - область возможных убытков, которые по своей величине, объемом превышают критический уровень и могут достичь величины объема имущественного состояния предпринимателя.

Оценка вероятности реализации риска производится по вероятностной шкале: І – 1; ІІ – 0,5; ІІІ – 0,1%.

| Возможные угрозы информации | Модель нарушителя | Свойства информации, которые теряются | Оценка ожидаемых убытков | оценка вероятности реализации риска | |||

| Конфиденциальность | Целостность | доступность | наблюдаемость | ||||

| Угрозы, обусловленные стихийными источниками | |||||||

| Пожар, землятресение, ураган, разные непредвиденные явления и обстоятельства | -- | + | + | IV | ІІ | ||

| Угрозы, обусловленные техническими средствами | |||||||

| Отказы инженерно-технических средств защиты информации | -- | + | III | І | |||

| Отказы в сети энергообеспечения | -- | + | + | III | ІІ | ||

| Отказы технических средств обработки информации: | |||||||

| Отказы компонентов компьютеров | -- | + | + | III | І | ||

| Отказы принтеров | -- | + | + | III | ІІ | ||

| Угрозы, обусловленные действиями субъектов | |||||||

| Кража: | |||||||

| Технических средств | А1-5, В1-2 | + | + | + | + | IV | І |

| Носителей информации | А1-5, В1-2 | + | + | + | + | IV | І |

| Информации | А1-5, В1-2 | + | + | + | + | IV | І |

| Средств доступа | А1-5, В1-2 | + | + | + | + | IV | І |

| Подмена: | |||||||

| Программных средств | А2-5, В1-2 | + | + | + | + | IV | ІІ |

| Данных | А2-5, В1-2 | + | + | + | + | IV | ІІ |

| Паролей и правил доступа | А2-5, В1-2 | + | + | + | + | IV | ІІ |

| Уничтожение (разрушение): | |||||||

| Технических средств | А1-5, В1-2 | + | + | + | IV | ІІ | |

| Носителей информации | А1-5, В1-2 | + | + | + | IV | ІІ | |

| Программного обеспечения | А2-5, В1-2 | + | + | + | IV | ІІ | |

| Информации | А2-5, В1-2 | + | + | + | IV | ІІ | |

| Паролей и ключевой информации | А1-5, В1-2 | + | + | + | IV | ІІ | |

| Нарушение нормальной работы (прерывание): | |||||||

| Пропускной способности каналов связи | А2-5, В1-2 | + | + | III | І | ||

| Объемов свободной оперативной памяти | А2-5, В1-2 | + | + | III | І | ||

| Объемов свободного дискового пространства | А2-5, В1-2 | + | + | III | І | ||

| Перехват информации (несанкционированный): | |||||||

| За счет ПЭМИ от технических средств | В3-5 | + | IV | І | |||

| За счет наводок по линиям электропитания | В3-5 | + | IV | І | |||

| За счет наводок по посторонним проводникам | В3-5 | + | IV | І | |||

| При подключении к каналам передачи информации | В3-5 | + | IV | І | |||

| За счет нарушения установленных правил доступа (взлом) | А2-5, В1-2 | + | IV | ІІ |

Таблица 2.2 – Модель угроз

2.5 Программные средства по защите информации

2.5.1 Вход на рабочие станции

Методы биометрической идентификации, делятся на две группы статические и динамические.

Статистические методы основываются на уникальной физиологической (статической) характеристике человека, данной ему от рождения и неотъемлемой от него.

Статистические методы биометрической идентификации:

По отпечатку пальца. В основе этого метода – уникальность для каждого человека рисунка папиллярных узоров на пальцах. Отпечаток, полученный с помощью специального сканера, преобразуется в цифровой код (свертку), и сравнивается с ранее введенным эталоном.

Данная технология является самой распространенной по сравнению с другими методами биометрической идентификации.

По форме ладони. Данный метод, построен на геометрии кисти руки. С помощью специального устройства, состоящего из камеры и нескольких подсвечивающих диодов (включаясь по очереди, они дают разные проекции ладони), строится трехмерный образ кисти руки, по которому формируется свертка и распознается человек.

По расположению вен на лицевой стороне ладони. С помощью инфракрасной камеры считывается рисунок вен на лицевой стороне ладони или кисти руки, полученная картинка обрабатывается и по схеме расположения вен формируется цифровая свертка.

По сетчатке глаза. Способ идентификации по рисунку кровеносных сосудов глазного дна. Для того чтобы этот рисунок стал виден – человеку нужно посмотреть на удаленную световую точку, и таким образом подсвеченное глазное дно сканируется специальной камерой

По радужной оболочке глаза. Для сканирования радужной оболочки достаточно портативной камеры со специализированным программным обеспечением, позволяющим захватывать изображение части лица, из которого выделяется изображение глаза и рисунок радужной оболочки, по которому строится цифровой код для идентификации человека.

По форме лица. В данном методе идентификации строится трехмерный образ лица человека. На лице выделяются контуры бровей, глаз, носа, губ и т.д., вычисляется расстояние между ними и строится не просто образ, а еще множество его вариантов на случаи поворота лица, наклона, изменения выражения [11].

По термограмме лица. В основе данного способа лежит уникальность распределения на лице артерий, снабжающих кожу кровью и выделяющих тепло. Для получения термограммы, используются специальные камеры инфракрасного диапазона. В отличие от предыдущего метода – этот метод позволяет различать близнецов.

По ДНК. Преимущества данного способы очевидны, однако используемые в настоящее время методы получения и обработки ДНК – работают настолько долго, что такие системы используются только для специализированных экспертиз.

Другие методы. Существуют еще такие уникальные способы – как идентификация по подногтевому слою кожи, форме уха, запаху тела и т.д.

Динамические методы основываются на поведенческой (динамической) характеристике человека, то есть построены на особенностях, характерных для подсознательных движений в процессе воспроизведения какого-либо действия [11].

Динамические методы биометрической идентификации:

По рукописному почерку. Эта технология становится весьма популярной альтернативой росписи ручкой. Здесь используют или специальные ручки, или чувствительные к давлению планшеты, или их комбинацию. В зависимости от требуемой степени защиты алгоритм идентификации может быть простым (степень совпадения двух изображений) или усложненным, когда кроме изображений анализируются динамические признаки написания - степень нажима, скорость письма, распределение участков с большим и меньшим нажимом и т. п., то есть предметом биометрической идентификации можно считать «мышечную память».

По клавиатурному почерку. Не нужно никакого специального оборудования, кроме стандартной клавиатуры. Основной характеристикой, по которой строится свертка для идентификации – динамика набора кодового слова.

По голосу. Построения кода идентификации по голосу, как правило, это различные сочетания частотных и статистических характеристик голоса.

Другие методы. Существуют способы – как идентификация по движению губ при воспроизведении кодового слова, по динамике поворота ключа в дверном замке и т.д [11].

Учитывая высокую стоимость и сложность, биометрические системы идентификации в настоящее время используются исключительно для доступа на особо секретные объекты, где последствия несанкционированного доступа обходятся значительно дороже, чем затраты на сложное и дорогостоящее оборудование.

Так как в данной курсовой работе информация, которая циркулирует на объекте, имеет первый уровень, то целесообразно использование наиболее простого и дешевого, но не менее надежного статистического метода биометрической идентификации - по отпечатку пальца.

Весь процесс идентификации занимает мало времени и не требует усилий от тех, кто использует данную систему доступа. Учитывая, что каждый человек имеет свои уникальные отпечатки пальцев, этот метод биометрии обеспечивает безопасность системы, предоставляя возможность доступа только лицам, зарегистрированным в данной системе и имеющим право доступа.

Известны три основных типа сканеров отпечатков пальцев :

- емкостные;

- прокатные;

- оптические.

Емкостные сканеры наиболее дешевы, однако не отличаются ни практичностью, ни долговечностью. Поскольку изображение отпечатка в этих сканерах формируется за счет разницы электрических потенциалов различных участков кожи, эти сканеры чрезвычайно чувствительны к остаточному статическому электричеству.

Они выходят из строя сразу же после того, как их коснулся человек, чьи руки были наэлектризованы, например, из-за ношения одежды из шерстяной или шелковой ткани. Кроме того, качество изображения отпечатков, формируемого емкостными сканерами, достаточно низкое.

Прокатные сканеры занимают среднее положение. В них изображение отпечатка формируется при «прокатывании» отпечатка через узкое окошко сканера, после чего целостное изображение идентификатора «сшивается» из отдельных кадров, полученных в ходе описанной процедуры. Поэтому от пользователя такого сканера требуется постоянно соблюдать единообразие в скорости и манере «прокатывания» отпечатков, что довольно сложно.

Оптические сканеры реализуют наиболее совершенную технологию идентификации по отпечаткам пальцев. Они несколько дороже сканеров других типов, но лишены их многочисленных недостатков, долговечны и потому экономичны, удобны и просты в использовании. Изображение отпечатков характеризуется высоким качеством [7].

Чтобы исключить возможность доступа посторонних лиц к рабочим станциям , используется сканер отпечатков пальцев MS 1300. Время, которое тратит биометрическая система на идентификацию одного человека, не превышает 1 секунды.

Сканер отпечатков пальцев позволяет осуществлять как идентификацию пользователей, так и верификацию их отпечатков пальцев с использованием ПК и собственной БД на 100 записей или БД компьютера.

Время, которое тратит биометрическая система на идентификацию одного человека, не превышает 1 секунды. Устройство оснащено оптическим чувствительным элементом с площадью сканирования 13х20 мм и разрешением 500 точек на дюйм, а также двумя портами USB и модулем флэш-памяти с собственной файловой системой.

2.5.2 Вход на сервер

Конфиденциальная информация хранится на сервере баз данных. Доступ к информации на сервере имеют: директор и все сотрудники бухгалтерии. Доступ к серверу КС осуществляется только при помощи использования смарт-карты. Если смарт-карта пользователя прошла аутентификацию, то он получает доступ к серверу.

Смарт-карты представляют собой пластиковые карты со встроенной микросхемой. В большинстве случаев смарт-карты содержат микропроцессор и операционную систему, контролирующую устройство и доступ к объектам в его памяти. Кроме того, смарт-карты, как правило, обладают возможностью проводить криптографические вычисления. Назначение смарт-карт - аутентификация пользователей, хранение ключевой информации и проведение криптографических операций в доверенной среде [7].

Смарт карты классифицируются по следующим признакам:

1) тип микросхемы;

2) способ считывания информации;

3) соответствие стандартам;

4) область применения.

Тип применяемых микросхем в смарт картах. В зависимости от встроенной микросхемы все смарт карты делятся на несколько основных типов, кардинально различающихся по выполняемым функциям:

· карты памяти;

· микропроцессорные карты;

· карты с криптографической логикой.

Карты памяти предназначены для хранения информации. Память на

таких типах карт может быть свободной для доступа или содержать логику контроля доступа к памяти карты для ограничения операций чтения и записи данных.

Микропроцессорные карты также предназначены для хранения информации, но в отличие обычных карт памяти они содержат в себе специальную программу или небольшую операционную систему, которая

позволяет преобразовывать данные по определенному алгоритму, осуществлять защиту информации хранящейся на карте при передаче, чтении и записи.

Карты с криптографической логикой используются в системах защиты информации для принятия непосредственного участия в процессе шифрования данных или выработки криптографических ключей, электронных цифровых подписей и другой необходимой информации для работы системы.

Способы считывания информации со смарт карты. По методу считывания информации карты делятся на следующие:

· Контактные;

· Бесконтактные;

· Со сдвоенным интерфейсом.

Контактные карты взаимодействуют со считывателем посредством непосредственного соприкосновения металлической контактной площадки карты и контактов считывателя. Данный метод считывания просто реализуем, но повышает износ карты при частом использовании.

Бесконтактные карты имеют встроенную катушку индуктивности, которая в электромагнитном поле считывателя обеспечивает питанием микросхему выдающую информационные радиосигналы. Такой метод считывания позволяет часто использовать карту без износа самой карты и

считывателя. Карты со сдвоенным интерфейсом имеют одновременно и контактную площадку и встроенную катушку индуктивности. Такие карты позволяют осуществлять работу с разными типами считывателей.

Стандарты на смарт-карты. Для смарт карт существует несколько международных стандартов, определяющих практически все свойства карт, начиная от размеров, свойств и типов пластика, и заканчивая содержанием информации на карточке, протоколов работы и форматов данных.

Стандарт ISO-7816 "Идентификационные карты - карты с микросхемой с контактами". Состоит из шести частей, регламентирующих физические характеристики, размер и расположение контактов, сигналы и протоколы, структуру файлов, адресацию и команды обмена.

Стандарт EMV (Europay, MasterCard & Visa). 1я и 2я части базируется на ISO-7816, в последующих добавлены определения обработки транзакций,

спецификации терминалов и т.д.

Использование смарт-карт для проверки подлинности пользователей является самым надежным методом проверки подлинности в операционных системах семейства Windows Server 200 3, поскольку вход пользователя в домен осуществляется с использованием криптозащиты и системы подтверждения владения. Злоумышленники, получившие чей-то пароль, могут воспользоваться им для доступа к сети. В случае использования смарт-карты злоумышленники должны получить не только саму смарт-карту пользователя, но и ее персональный идентификационный номер (PIN-код), чтобы работать в системе от имени пользователя. Очевидно, что такую защиту сложнее преодолеть, поскольку требуется дополнительная информация для работы от имени пользователя. Еще одним преимуществом является блокировка смарт-карты при неправильном вводе PIN-кода несколько раз подряд. Благодаря этому подбор данных становится очень сложным [2].

В целом, смарт-карты обеспечивают следующие возможности:

| • | Защищенное хранение закрытых ключей и прочей персональной информации. |

| • | Скрытость таких критических вычислений, связанных с безопасностью, как проверка подлинности, цифровые подписи и обмен ключами, о которых другие части системы не должны знать. |

| • | Возможность использования одних и тех же учетных данных и прочей личной информации при работе с компьютером. |

На данном предприятии для доступа к серверу КС используется смарт-карта Siemens CardOS v.4.3B-32Kb и карт-ридер ACR38U.

Основные характеристики смарт-карты CardOS v.4.3b 32Kb [8]:

· аппаратный RSA-генератор ключевых пар;

· аппаратно реализованные алгоритмы вычисления хэш-функций (SHA-1, MD5) и цифровой подписи - генерация и верификация подписи (RSA/1024, на заказ - 2048 бит)

· аппаратно реализованные симметричные алгоритмы шифрования (DES, Triple DES);

· 32 КБ доступной энергонезависимой программируемой памяти для хранения сертификатов X.509, профилей пользователей и др.

Настольное устройство чтения/записи смарт-карт ACR38U представляет собой современное, компактное и удобное устройство для работы со смарт-картами.

Карт-ридер поддерживает все типы микропроцессорных и криптопроцессорных карт, а также большинство карт памяти всех известных производителей. Считыватель смарт карт соответствует стандартам: ISO 7816-1/2/3, EMV, Microsoft PC/SC и совместимо с большинством компьютерных платформ. Корпус устройства выполнен из белого глянцевого пластика (возможны другие цвета, нанесение логотипа).

2.5.3 Антивирусная защита

Задача любой антивирусной программы - не допустить заражения или же вылечить компьютер в случае, если это все-таки произошло.

Этим требованиям удовлетворяет подавляющее большинство продуктов, предлагаемых современным рынком, отличия заключаются лишь в нюансах: удобство использования, как проверки и лечение, скорости работы и объеме потребляемых вычислительных ресурсов.

ESET NOD32 Smart Security Bussiness Edition ESET NOD32 Smart Security предотвращает риск заражения компьютера, выявляет и удаляет вредные программы, обеспечивает защиту от рекламного ПЗ, ботов, шпионских программ, троянов, вирусов, червяков и других угроз из интернета. ESET NOD32 Smart Security выявляет и блокирует над 70% новых вредных программ, сигнатуры которых еще не содержатся в вирусных базах. Защита конфиденциальности. ESET NOD32 Smart Security предотвращает, выявляет и отключает шпионские программы. Повышенная безопасность. Двусторонний файервол со средствами выявления вторжений для защиты как входных, так и исходных подключений к интернету. Антиспам ESET NOD32 Smart Security Функция антиспам обеспечивает надежную защиту от раздражающего спама, а также защиту от угроз, связанных с электронной почтой, часто принимают формы, характерные для обычного спаму.

В системе антиспама используются правила на уровне клиента и сервера, что обеспечивают самую передовую защита, недоступную для других решений, которым нужно частая загрузка. Файервол ESET NOD32 Smart Security. Персональный файервол ESET NOD32 Smart Security обеспечивает двустороннюю защита со средствами выявления вторжения в трех рабочих режимах.

• Обычный режим. Обеспечивает ненавязчиво защиту для повседневного использования, не требует понимания технологии работы файервола или сложной настройки.

• Режим на основе политик. Позволяет администратору установить и применить для файервола настраивается конфигурацию политик (только для бизнес-выпуска). Все режимы обеспечивают фильтрацию протоколов. Мощным средством персонального файервола ESET NOD32 Smart Security является возможность замечать определенные программы как поддерживают сетевую работу, в добавление к веб-браузеров Microsoft Internet Explorer и Mozilla Firefox. Эта функция позволяет помечать любое дополнение, которое может викорис-користуватися в сети (например, Microsoft Word), для более строгой эвристический проверки сетевых подключений, что используются программой.

2.5.4 Программный фаервол

На данном предприятие установлен фаервол Outpost Firewall Pro 2009 котрорый, » позволяет защитить информационные ресурсы предприятия от возможных угроз и обеспечить безопасное функционирование системы.

Outpost Firewall Pro - это супер-арсенал защиты против хакерских проникновений и аттак, утечки информации и "слежки", троянов и т.д. Сильные стороны: безопасность, контроль, сохранность секретной информации и простота в использовании.

Проактивная защита

Упреждающая защита от угроз Outpost Firewall Pro обеспечивает первую линию обороны от вредоносного ПО, проактивно контролируя поведение и взаимодействие приложений на персональном компьютере и закрывая бреши в системе защиты. Локальная безопасность проактивно отслеживает и блокирует все виды изощренных методов взлома, используемых для кражи данных. Анализируя угрозы и отображая своевременные уведомления, Локальная безопасность останавливает новейшие атаки и защищает компьютер от несанкционированных действий, делая его заранее защищенным от таких угроз безопасности как компьютеры-зомби, руткиты и утечка данных.

Внутренняя защита Современные вредоносные программы часто пытаются остановить средство безопасности, чтобы облегчить процесс заражения компьютера. Осуществляя постоянную непроходимую защиту всех своих компонентов, Outpost Firewall Pro делает невозможным выключение защиты кем-либо кроме авторизованного пользователя программы.

Антишпион

Защита от шпионского ПО Модуль Антишпион защищает компьютер от всевозможных угроз шпионского ПО – от отображения рекламных объявлений до захвата стартовой страницы вашего браузера с целью кражи вашей конфиденциальной информации. Вредоносное ПО блокируется на всех возможных стадиях — при установке, активации, передаче информации и переустановке. Сканер вредоносных программ проверяет систему на предмет наличия следов деактивированного шпионского ПО и полностью истребляет их.

Сетевая безопасность и целостность

Безопасность соединений Двусторонний брандмауэр контролирует входящие и исходящие соединения вашего компьютера и предотвращает несанкционированные попытки локального и удаленного доступа. Брандмауэр скрывает порты доступа, делая присутствие компьютера в сети невидимым. Модуль Ethernet-безопасности защищает ваши локальные соединения и предотвращает вредительство в локальной сети, контролируя передачу данных. Это снижает вероятность того, что данные, передающиеся, например, в чат-окнах или сессиях браузера, будут доставлены по неверному адресу или перехвачены.

Контроль доступа приложений Брандмауэр контролирует список программ, которым разрешен доступ в Интернет, проактивно защищая ваш компьютер от новейших угроз и попыток вредоносных программ передать данные на «домашний» сервер.

Защита от вторжений Модуль "Детектор атак" автоматически отражает известные типы хакерских атак на ваш компьютер.

Конфиденциальность и онлайн-безопасность

IP Blocklist на страже Интернета Основанный на функциональности модуля BlockPost ранних версий программы, IP Blocklist позволяет запретить доступ к определенным сетевым доменам. Полезный инструмент в руках обеспокоенных родителей и чувствительных к контенту пользователей, IP Blocklist обезопасит Ваших детей от посещения недозволенных сайтов и заблокирует доступ к прочей нежелательной части Интернета.

Ограничение доступа к небезопасным сайтам Outpost может предупреждать и блокировать доступ к потенциально вредоносным или нежелательным сайтам на основе имеющегося списка адресов. Такая фильтрация гарантирует, что вы не станете жертвой случайного заражения вследствие загрузки вредоносных программ или фишинг-атак, целью которых является кража ваших паролей, учетных записей и другой критической информации.

Защита персональных данных Любая конфиденциальная информация – такая как номера банковских счетов и пароли, которую вы укажете в модуле Личные данные, защищена от утечки с вашего компьютера через каналы служб мгновенных сообщений, через веб или электронную почту. Это защитит вас от кражи личных данных, фишинг-атак, нацеленных на критическую информацию, такую как параметры учетных записей или информация о крединой карте.

Контроль и мониторинг

Слежение за сетевой активностью Монитор сетевой активности Outpost показывает каждое соединение вашего компьютера с другими компьютерами в Интернете и в локальной сети, так что вы всегда можете видеть, что происходит на вашем компьютере и быстро прекратить любое несанкционированное соединение.

Удобный просмотр событий Журнал Событий показывает историю прошлой активности на компьютере. New! Новый вид Журнала улучшает восприятие информации. Теперь события могут отображаться по категориям, с возможностью сортировки и фильтрации по обозначенному критерию.

2.5.5 Дублирование информации

Для блокирования случайных угроз безопасности информации в компьютерных системах должен быть решен комплекс задач. Дублирование информации является одним из самых эффективных способов обеспечения целостности информации. Оно обеспечивает защиту информации, как от случайных угроз, так и от преднамеренных воздействий. В зависимости от ценности информации, особенностей построения и режимов функционирования КС могут использоваться различные методы дублирования, которые классифицируются по различным признакам [3]:

1) По времени восстановления информации, методы дублирования могут быть разделены на:

· оперативные;

· неоперативные.

К оперативным методам относятся методы дублирования информации, которые позволяют использовать дублирующую информацию в реальном масштабе времени.

2) По используемым для целей дублирования средствам, методы дублирования можно разделить на методы, использующие:

· дополнительные внешние запоминающие устройства (блоки);

· специально выделенные области памяти на несъемных машинных носителях;

· съемные носители информации.

3) По числу копий, методы дублирования делятся на:

· одноуровневые;

· многоуровневые.

Как правило, число уровней не превышает трех.

4) По степени пространственной удаленности носителей основной и дублирующей информации, методы дублирования могут быть разделены на следующие методы:

· сосредоточенного дублирования;

· рассредоточенного дублирования.

Целесообразно считать методами сосредоточенного дублирования такие методы, для которых носители с основной и дублирующей информацией находятся в одном помещении. Все другие методы относятся к рассредоточенным.

5) В соответствии с процедурой дублирования различают методы:

· полного копирования;

· зеркального копирования;

· частичного копирования;

· комбинированного копирования.

При полном копировании дублируются все файлы. При зеркальном копировании любые изменения основной информации сопровождаются такими же изменениями дублирующей информации. При таком дублировании основная информация и дубль всегда идентичны. Частичное копирование предполагает создание дублей определенных файлов, например, файлов пользователя. Комбинированное копирование допускает комбинации, например, полного и частичного копирования с различной периодичностью их проведения.

1) По виду дублирующей информации, методы дублирования разделяются на:

· методы со сжатием информации;

· методы без сжатия информации.

Идеология надежного и эффективного хранения информации на жестких дисках нашла свое отражение в так называемой технологии RAID. Эта технология реализует концепцию создания блочного устройства хранения данных с возможностями параллельного выполнения запросов и восстановления информации при отказах отдельных блоков накопителей на жестких магнитных дисках. Устройства, реализующие эту технологию, называют подсистемами RAID или дисковыми массивами RAID.

Различают несколько основных уровней RAID-массивов: RAID 0, 1, 2, 3, 4, 5, 6, 7. Также существуют комбинированные уровни, такие как RAID 10, 0+1, 30, 50, 53 и т. п. Уровни RAID определяют порядок записи на независимые диски и порядок восстановления информации

Принцип функционирования RAID-системы заключается в следующем: из набора дисковых накопителей создается массив, который управляется специальным контроллером и определяется компьютером как единый логический диск большой емкости. За счет параллельного выполнения операций ввода-вывода обеспечивается высокое быстродействие системы, а повышенная надежность хранения информации достигается дублированием данных или вычислением контрольных сумм. Следует отметить, что применение RAID-массивов защищает от потерь данных только в случае физического отказа жестких дисков [2].

Учитывая, что на рассматриваемом предприятии обрабатывается информация второго уровня секретности, для защиты данных применим копирование баз данных и другой важной информации на съемные оптические носители, которые будут храниться в другом помещении (здании), расположенном в другом районе. В качестве метода дублирования применим метод зеркального копирования всей информации, обрабатываемой в КС предприятия. Храниться резервные копии будут на компактных DVD и жестких HDD дисках в двух экземплярах (каждый экземпляр на своём носителе данных) на случай эксплуатационной поломки носителей информации.

Резервное копирование данных происходит ежедневно по окончанию рабочего дня.

Для реализации полного копирования используем технологию RAID 10. Массив RAID 10 формируется как двухуровневая иерархия различных типов RAID. Нижний слой составляют зеркальные пары RAID 1, которые в свою очередь объединяются в массив RAID 0. Результат – комбинированный уровень RAID 1+0 или RAID 10. Каждый жесткий диск массива RAID 10 входит в одну из зеркальных пар, поэтому общее количество жестких дисков массива всегда четное.

RAID 10 предполагает, что если диск в любом задействованном зеркальном комплекте откажет, то его содержимое может быть получено с оставшегося диска зеркальной пары. RAID 10 очень надежен в отношении количества комбинаций отказов дисков, что очень важно для хранения обрабатываемой информации третьего уровня, обрабатываемой на рассматриваемом предприятии.

Для создания резервных копий данных используется программа FBackup 4.4196. Это быстрая и простая в использовании утилита для резервирования и восстановления данных.

Повышение производительности сети

Тестирование производительности

Одним из наиболее эффективных способов контроля производительности сети является использование специальных тестов, позволяющих оценить результаты изменения конфигурации. При выборе программы для тестирования убедитесь, что выполняемые тесты соответствуют реальному использованию вашей сети. Например, если сеть используется в основном для работы с большими базами данных, выберите тест, измеряющий производительность работы с базами данных.

Для эффективного тестирования полезно учесть приведенные рекомендации:

· Прежде чем начать работу с тестовыми программами, определите исходную производительность для последующего сравнения. Для того, чтобы это сделать измерьте производительность сервера без использования сети. Например, определите время копирования большого файла, а потом скопируйте этот же файл на диск другого компьютера и сравните продолжительность операций.

· Сделайте так, чтобы тест выполнялся достаточно долго - это снизит погрешность измерения. Результаты теста продолжительностью 2-3 секунды нельзя считать достоверными.

· Организуйте стабильную, легко воспроизводимую среду для проведения тестов. Если в процессе тестирования сеть используется для работы, вы не получите достоверных результатов.

· Изменяйте каждый раз только один параметр - при одновременном изменении нескольких параметров будет невозможно определить влияние каждого из них.

· Перед каждым запуском теста, записывайте текущие значения всех параметров.

· Позаботьтесь о сохранении стартовых параметров сервера и записи всех изменений конфигурации LANtastic. Вы можете не успеть закончить все операции по тестированию производительности и оптимизации параметров за один раз и для продолжения работы вам потребуются полученные ранее данные и результаты.

· После окончания тестирования производительности запустите другие тесты и запишите их результаты. Это позволит убедиться, что полученные результаты являются достоверными и не содержат случайных факторов.

· Помните, что многие параметры влияют одновременно на скорость и размер используемой памяти. Иногда небольшое увеличение скорости может повлечь за собой значительный расход памяти.

Дисковые буферы DOS

В файле CONFIG.SYS вашего компьютера должна быть строка BUFFERS=. В процессе загрузки DOS выделяет память для заданного количества дисковых буферов, используемых прикладными программами.

Если количество буферов недостаточно велико, ОС будет вынуждена часто обращаться к диску, что очень сильно снижает производительность работы. Чтобы избежать этого, организуйте по крайней мере 16 буферов. Установочная программа LANtastic задает BUFFERS=32. При использовании программ кэширования диска (например, LANcache) достаточно установить 8 буферов.

Отметим, что с увеличением числа дисковых буферов производительность не растет беспредельно и при значениях, превышающих 50, как правило, начинает снижаться.

LANcache

Для файловых серверов наибольшее влияние на производительность оказывает кэширование диска. ОС LANtastic включает программу LANcache, обеспечивающую эффективное кэширование как при работе в DOS, так и в Windows. Если вы хотите использовать LANcache, включите в файл AUTOEXEC.BAT строку C:\LANTASTI\LANCACHE

LANcache работает только на компьютерах с процессором 286 и выше. Всякий раз, когда это возможно, используйте для серверов компьютер с мощным процессором.

LANcache увеличивает производительность серверов печати, однако это не так заметно для пользователей. Если вам приходится выбирать компьютеры для файлового сервера и сервера печати, используйте более быстрый компьютер в качестве файлового сервера.

LANcache позволяет использовать для кэширования основную, расширенную (XMS) или дополнительную (EMS) память. Как правило, на компьютерах 386 и старше используется XMS-память. На компьютерах 286 оптимальная производительность достигается при использовании плат EMS-памяти.

Эффективность LANcache

На производительность работы программы LANcache влияют три параметра, задаваемых пользователем: размер кэш-буфера, и значения параметров AFTER_IO_DELAY и LONG_WRITE_DELAY.

В большинстве случаев наилучшим решением будет организовать настолько большой кэш, сколько позволяет размер установленной на компьютере оперативной памяти. Например, для сервера с 8М памяти разумно задать кэш размером 4М.

Однако размер памяти, предоставляемой для кэширования диска, должен быть согласован с запросами памяти для решения на сервере других задач (в том числе для прикладных программ). Кроме того, при определении размера кэша следует учитывать специфику использования сервера. На сильно загруженных файловых серверах приоритет выделения памяти следует отдать операциям кэширования диска.

Значения параметров кэша при записи также определяются спецификой использования сервера. Параметры AFTER_IO_DELAY и LONG_WRITE_DELAY задают продолжительность хранения данных в кэш-буфере перед их записью на диск. Если по истечении заданного времени диск оказывается занятым, LANcache повторяет цикл ожидания до тех пор, пока данные не будут записаны на диск. По истечении времени, заданного параметром LONG_WRITE_DELAY запись на диск производится без повторения циклов ожидания.

Сетевой буфер

При установке LANtastic размер сетевого буфера задается равным 4К (4096 байт). Это значение приемлемо для слабозагруженных серверов, однако для организации высокопроизводительного файлового сервера такого буфера явно недостаточно. При значительной нагрузке на сервер разумно организовать буфер размером 16К (16384), хоть то и потребует дополнительного расхода памяти.

Буфер запросов

Этот параметр определяет размер буфера, используемого сервером при "прослушивании" запросов пользователей. Если запрос (например, просмотр каталога по команде DIR) требует памяти больше, чем размер буфера, организуются дополнительные буферы.

Увеличивая размер буфера запросов до 50 байт или больше, вы можете повысить производительность таких операций, как просмотр файлов или чтение небольших порций данных с диска при произвольном доступе к данным. Если организовать буфер размером 500 байт или больше, он будет вполне способен удовлетворять запросы пользователей на чтение и запись данных.

Вы можете добиться дополнительного роста производительности, включая режим встроенной блокировки файлов и записей и увеличивая буфер запросов. Такой подход позволяет серверу выполнять одновременно несколько запросов пользователей с редкими подтверждениями и увеличивает, таким образом , производительность сервера.

Поскольку количество создаваемых буферов запроса равно максимальному числу пользователей, установленному для данного сервера, увеличение размера буфера запросов ведет к значительному расходу памяти. Если вы зададите буфер размером 50 байт на сервере с максимальным числом пользователей, равным 10, это потребует 500 байт памяти.

Если число пользователей для данного сервера невелико, увеличение буфера запросов может заметно повысить производительность сервера без большого расхода памяти. При большом количестве пользователей расход памяти на увеличение буферов запроса может превысить ваши возможности выделения памяти.

Число сетевых задач

По умолчанию значение этого параметра устанавливается равным 1. Увеличение числа задач может повысить производительность сервера, к которому могут обращаться одновременно несколько рабочих станций. Для каждой рабочей станции может быть организована своя сетевая задача, однако следует помнить, что для каждой задачи выделяется сетевой буфер, что ведет к дополнительному расходу памяти на сервере. При размере сетевого буфера 16К каждая дополнительная задача будет требовать 16К памяти.

Если рабочие станции обращаются к серверу достаточно редко, увеличение числа сетевых задач не увеличит производительности сервера, поскольку попытки одновременного доступа нескольких станций не будут в этом случае частыми. Однако при наличии регулярных одновременных запросов к серверу со стороны нескольких пользователей увеличение числа сетевых задач может значительно повысить производительность. В этом случае добавление каждой новой задачи уменьшает среднее время отклика сервера на запросы рабочих станций.

В общем случае рост производительности с добавлением каждой новой задачи замедляется по мере роста общего количества сетевых задач (иными словами, первая дополнительная задача повышает производительность сильнее, чем вторая и т.д.). Установка значениябольше 8, как правило не дает эффекта.

Квант сетевой задачи

Этот параметр называется Пакетный режим в DOS-интерфейсе LANtastic и Фоновая загрузка процессора в Windows. При работе в DOS для установки параметра используется окно Стартовые параметры сервера, в Windows -диалоговое окно Панели управления сервером или отдельная программа управления скоростью сервера. Второй способ позволяет изменять загрузку процессора решением сетевых задач в процессе работы без удаления программы SERVER из памяти, кроме того, этот способ значительно проще и удобнее.

Значение параметра определяет максимальное число периодов системного таймера (1/18 сек), в течение которого процессор будет заниматься обработкой сетевых запросов до того, как передаст управление локальной задаче. Оптимальное значение параметра зависит от режима использования сервера - при увеличении продолжительности кванта сетевой задачи возрастает производительность сервера за счет снижения эффективности локальных задач. Если сервер предназначен в основном для решения локальных задач, установите этот параметр равным 2, для файлового сервера с большим числом рабочих станций установите максимальное значение (255).

Внутренняя блокировка (SHARE)

Встроенный режим управления блокировкой файлов и записей может использоваться вместо программы SHARE из DOS. Режим блокировки подключается как отдельный модуль сервера LANtastic, поэтому число блокировок не ограничено возможностями программы SHARE. использование встроенной блокировки значительно увеличивает эффективность блокировки файлов для удаленных рабочих станций, поскольку этой операцией управляет непосредственно сервер LANtastic и не требуется ждать ответа от программы SHARE. В результате включения внутренней блокировки многопользовательские приложения (такие, так базы данных) работают существенно быстрее.

Число кэшируемых ресурсов

Этот стартовый параметр задать число ресурсов сервера, для которых кэшируется информация о доступе пользователей (по умолчанию значение этого параметра равно 1). Если ваш сервер поддерживает несколько ресурсов, увеличение данного параметра может сильно увеличить скорость просмотра каталогов и открытия файлов. причина роста скорости кроется в том, что чтение информации из памяти происходит быстрее, чем с диска.

В качестве оптимального значения числа кэшируемых ресурсов имеет смысл задавать максимальное значение числа дисковых и принтерных ресурсов сервера, используемых одновременно. Например, для сервера с 30 пользователями, имеющему три диска и два принтера, целесообразно задать 5 кэшируемых ресурсов. Увеличение числа кэшируемых ресурсов сверх реально используемых не дает никакого эффекта, но ведет к дополнительному расходу памяти.

Кэш поиска

Этот параметр используется для задания размера кэш-буфера, служащего для хранения информации об указателях позиций в файлах при произвольном доступе к ним. По умолчанию кэш поиска НЕ ИСПОЛЬЗУЕТСЯ. Изменение этого параметра позволяет увеличить скорость при произвольном доступе к файлам, увеличивая, тем самым, скорость обработки сетевых запросов.

Чем больше памяти вы выделите для кэширования поиска, тем сильнее возрастет производительность при доступе к большим файлам. Например, при работе с большими базами данных разумно задать кэш поиска размером 64К.

Удержание блокировки

Этот параметр управляет режимом задержки блокировки записей и позволяет задать время, в течение которого сервер будет удерживать запрос на блокировку записей, которые уже заблокированы другим процессом. После освобождения заблокированной записи сервер позволяет заблокировать ее ожидающему процессу. Такая возможность позволяет увеличить производительность сервера, поскольку не требуется постоянно повторять запросы на блокировку.

По умолчанию режим удержания запросов на блокировку включен со

временем удержания 9 секунд. В большинстве случаев такой режим является оптимальным, однако для многопользовательских баз данных имеет смысл поэкспериментировать с подбором времени удержания. Например, для сервера с 30 пользователями, имеющими доступ к большой базе данных разумно установить время удержания 32 секунды.

Защита интернет-трафика

Между предприятием «Datalife» и удаленным офисом ведется активынй документооборот, обмен данными и информацией. Передача данных осуществляется по незащищенным каналам через интернет. Для защиты данных используется VPN- Virtual Private Network.

Технология VPN. Виртуальной защищенной сетью VPN называют объединение локальных сетей и отдельных компьютеров через открытую внешнюю среду передачи информации в единую виртуальную корпоративную сеть, обеспечивающую безопасность циркулирующих данных. Виртуальная защищенная сеть VPN формируется путем построения виртуальных защищенных каналов связи, создаваемых на базе открытых каналов связи общедоступной сети. Эти виртуальные защищенные каналы связи называются туннелями VPN. Сеть VPN позволяет с помощью туннелей VPN соединить центральный офис, офисы филиалов, офисы бизнес-партнеров и удаленных пользователей и безопасно передавать информацию через Интернет.

Туннель VPN представляет собой соединение, проведенное через открытую сеть, по которому передаются криптографически защищенные пакеты сообщений виртуальной сети. Защита информации в процессе ее передачи по туннелю VPN основана:

· на аутентификации взаимодействующих сторон;

· криптографическом закрытии (шифровании) передаваемых данных;

· проверке подлинности и целостности доставляемой информации.

Для этих функций характерна взаимосвязь друг с другом. При их реализации используются криптографические методы защиты информации. Эффективность такой защиты обеспечивается за счет совместного использования симметричных и асимметричных криптографических систем. Туннель VPN, формируемый устройствами VPN, обладает свойствами защищенной выделенной линии, которая развертывается в рамках общедоступной сети, например Интернета. Устройства VPN могут играть в виртуальных частных сетях роль VPN-клиента, VPN-сервера или шлюза безопасности VPN.

Открытая внешняя среда передачи информации включает как каналы скоростной передачи данных, в качестве которой используется сеть Интернет, так и более медленные общедоступные каналы связи, в качестве которых обычно применяются каналы телефонной сети. Эффективность виртуальной частной сети VPN определяется степенью защищенности информации, циркулирующей по открытым каналам связи [3].

Существующая сетевая инфраструктура корпорации может быть подготовлена к использованию VPN как с помощью программного, так и с помощью аппаратного обеспечения.

Комплекс кодирования межсетевых потоков "Тропа-Джет" предназначен для обеспечения конфиденциальности и целостности корпоративных данных, передаваемых по каналам связи общего пользования, в том числе через Интернет.

Комплекс "Тропа-Джет" позволяет создавать виртуальную защищенную сеть (VPN) с помощью фильтрации, кодирования и маршрутизации информационных потоков между географически удаленными локальными сетями. Для обеспечения надежного и непрерывного функционирования "Тропа-Джет" решает задачи генерации, регистрации, хранения, распределения и сопровождения ключей кодирования, а также может осуществлять мониторинг и управление межсетевыми потоками.

"Тропа-Джет" реализует функции кодирования межсетевых информационных потоков в сетях передачи данных протокола TCP/IP. Протокол туннелирования сетевых пакетов соответствует стандартам IETF IPsec. Отличительной особенностью комплекса "Тропа-Джет" является возможность обеспечить гарантированное качество прикладных сервисов, чувствительных к величинам временных задержек. Требуемая полоса пропускания для приложения обеспечивается следующим образом: передаваемые сетевые пакеты классифицируются по типу предоставляемого сервиса и на основании присвоенной категории устанавливается приоритет трафика.

"Тропа-Джет" может применяться как самостоятельно, так и в сочетании с межсетевыми экранами, средствами контекстного анализа и средствами антивирусной защиты, что позволяет создать комплексное решение по защите информационной системы предприятия. Основные модули комплекса "Тропа-Джет" - Центр генерации ключей, Центр распределения ключей и Шлюз кодирования - функционируют под управлением операционной системы Solaris на аппаратной платформе SPARC или Intel (ОС Solaris производства компании Sun Microsystems). Модуль Мобильныобильный клиент функционирует под управлением ОС Windows 98/2000. Комплекс "Тропа-Джет" может работать на каналах с различной пропускной способностью, начиная от обычных телефонных линий и заканчивая скоростными каналами до 100 Мбит.

ВЫВОДВ результате выполнения данной курсовой работы в соответствии с вариантом задания была спроектирована и разработана система защиты информации в КС.

В ходе работы была проанализирована компьютерная сеть предприятия: общая характеристика, ее составные части, организация передачи данных и предоставляемые полномочия сотрудников на работу с информацией в соответствии с их должностными обязательствами. На основе полученных данных была составлена модель нарушителя и модель угроз, что позволили оценить риск реализации той или иной угрозы и ущерб, нанесенный предприятию. Весь анализ произведен в системе.

В конечном итоге, была спроектирована и разработана система защиты информации в компьютерной сети с рекомендациями по внедрению аппаратных средств обеспечения безопасности информации.

ПЕРЕЧЕНЬ ССЫЛОК

а) законы, нормативные документы, постановления и т.д.:

1 ДСТСЗІ Наказ від від 28.05.1999 р. № 26 про введення в дію нормативного документу "НД ТЗІ 1.1-001–99 Технічний захист інформації на програмно-керованих АТС загального користування. Основні положення".

б) книги:

2 Бройдо В.Л. Вычислительные системы, сети и телекоммуникации: Учебник для вузов. 2-е изд. - СПб.: Питер, 2006 - 703 с.

3 Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 2-е изд. / В.Г. Олифер, Н.А. Олифер –СПб. Питер, 2004. – 864 с.

4 Мур М. и др. Телекоммуникации. Руководство для начинающих. / Авторы: Мур М., Притск Т., Риггс К., Сауфвик П. - СПб.: БХВ - Петербург, 2005. - 624 с.

5 Герасименко В.А. Защита информации в автоматизированных системах обработки данных: развитие, итоги, перспективы. Зарубежная радиоэлектроника, 1993

6 Щеглов А.Ю. Защита компьютерной информации от НСД. – СПб., Наука и техника, 2004.

в) стандарты:

7 ДСТУ 3396.0-96. Захист інформації. Основні положення.

8 ДСТУ 3396.2-97. Захист інформації. Технічний захист інформації. Терміни та визначення.

ПРИЛОЖЕНИЕ А. План-схема компьютерной сети

| Сравнительный анализ и оценка эксплутационных характеристик различных ... | |

|

СОДЕРЖАНИЕ ВВЕДЕНИЕ 1. Описание архитектуры и терминального доступа 1.1 Архитектура терминальных устройств 1.2 Тонкий клиент и толстый клиент 1.3 ... Технически, терминальный сервер представляет собой очень мощный компьютер (либо кластер), соединенный по сети с терминальными клиентами - которые, как правило, представляют собой ... Терминальный клиент после установления связи с терминальным сервером пересылает на последний вводимые данные (нажатия клавиш, перемещения мыши) и, возможно, предоставляет доступ к ... |

Раздел: Рефераты по коммуникации и связи Тип: дипломная работа |

| Технология GPRS | |

|

Введение Цифровые беспроводные и сотовые технологии берут свое начало в 1940-х, когда началось коммерческое использование мобильной телефонной связи ... Данная программа дает представление о взаимоположении станций на карте, а также позволяет определить прямые расстояния между станциями и азимуты направления антенн сотовой связи. - SIM (Subscriber Identity Module) - смарт-карта или модуль идентификации абонента, получаемый при заключении контракта с оператором. |

Раздел: Рефераты по коммуникации и связи Тип: дипломная работа |

| Технологии создания сетей | |

|

[Aббревиатура] [1]AARP Apple Adress Resolution Protocol [1]ABM Asynchronous Balanced Mode [1]AC Access Control [1]ACK Acknowledment [1]ACSE ... права доступа для всех сетевых станций. сетевой карте компьютера или к оконечному |

Раздел: Рефераты по компьютерным наукам Тип: реферат |

| Курс лекции по компьютерным сетям | |

|

Министерство транспорта России Дальневосточная государственная морская академия имени адмирала Г.И. Невельского Н. Н. Жеретинцева Курс лекции по ... Рабочая станция в сети отличается от обычного персонального компьютера (ПК) наличием сетевой карты (сетевого адаптера), канала для передачи данных и сетевого программного ... Компьютер, будь то сервер или рабочая станция, подключается к сети с помощью внутренней платы - сетевого адаптера (хотя бывают и внешние сетевые адаптеры, подключаемые к компьютеру ... |

Раздел: Рефераты по информатике, программированию Тип: реферат |

| Основы государственного управления рынком пластиковых карт | |

|

ДИПЛОМНЫЙ ПРОЕКТ "Основы государственного управления рынком пластиковых карт" Введение Актуальность исследования. Первые карточки современного вида ... Карты с магнитной полосой имеют на обороте магнитную полосу, где записаны данные, необходимые для идентификации личности владельца карты при ее использовании в банкоматах и ... Кроме того, достоинством смарт-карты является возможность оперативного обновления данных в памяти микропроцессора. |

Раздел: Рефераты по банковскому делу Тип: дипломная работа |